中国政府機関をターゲットにしたWindows/Mac向けマルウェア「OceanLotus」が流行中のようです。詳細は以下から。

主に中国政府機関を標的にしたAPT(Advanced Persistent Threat)攻撃がここ最近活発になっていると中国のセキュリティ企業Qihoo 360の研究機関SkyEye Labs が報じているようです。

標的は中国政府機関?

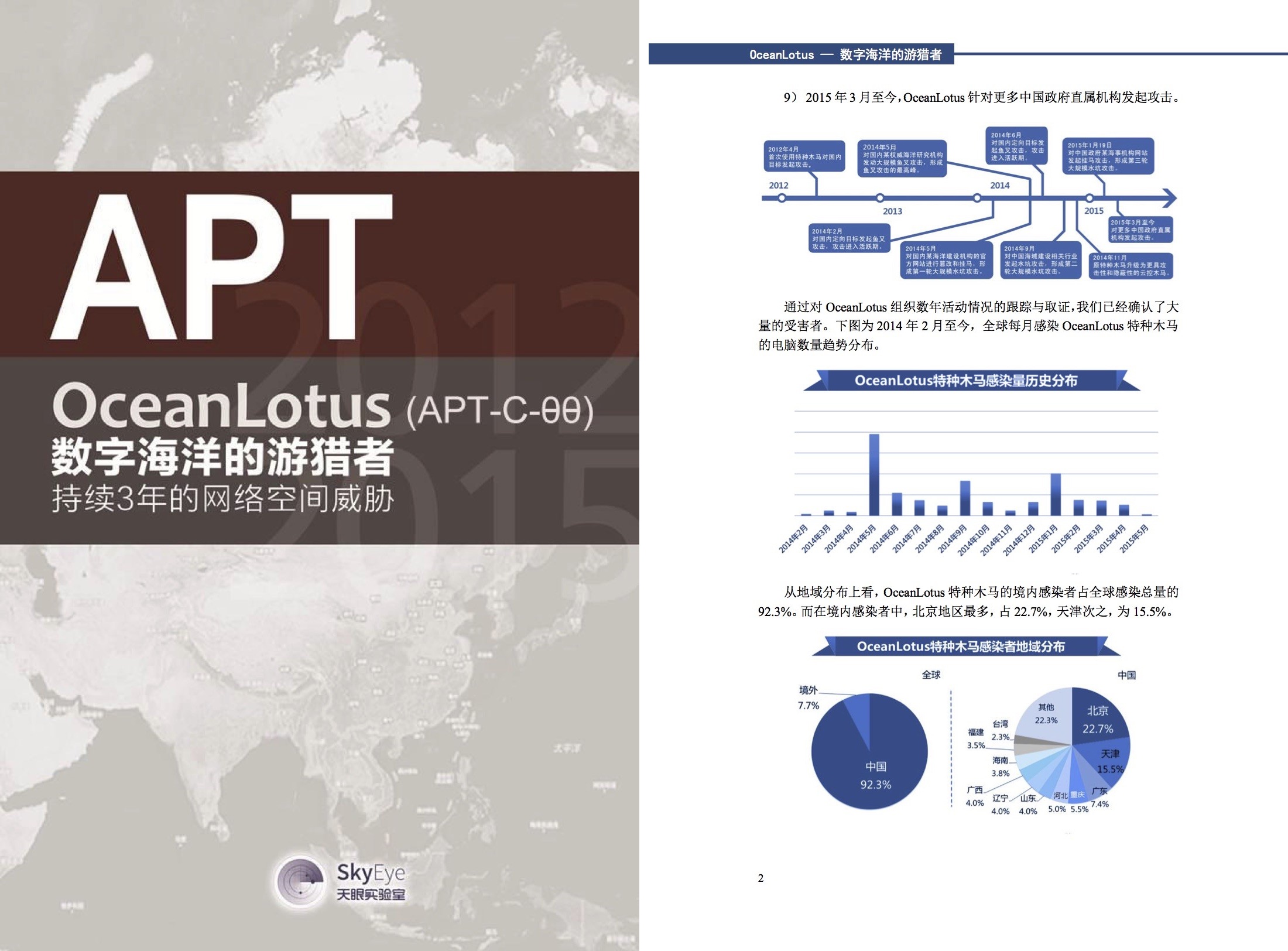

Mac系セキュリティブログ”The Safe Mac”や中国の情報を海外向けに翻訳している”Global Times“によると、このOceanLotusは2012年に発見され、それ以降2015年に至るまで中国政府機関を主に標的としたAPT攻撃を続けており、

OceanLotus malware attacks China – http://t.co/26Odi8pjV3

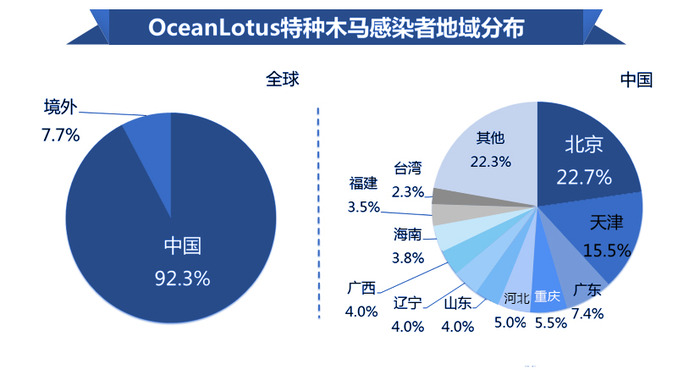

SkyEye Labsはこれまで4タイプに分けられるトロイの木馬を100種類以上のOceanLotusマルウェアを29の省、39の国のコンピュータで発見したそうで、そのほとんど(92.3%)は中国国内で発見されたとしています。

The OceanLotus has launched “elaborately organized” online attacks on China’s marine agencies, scientific research institutions and shipping companies since April 2012, according to the report. “It’s apparently an APT (Advanced Persistent Threat) action backed by a foreign government,” said the report.

[…]

SkyEye Labs announced that it had captured more than 100 OceanLotus Trojan program samples of four different types, which had been planted in computers in 29 Chinese provincial regions and 36 countries.Over 92 percent of victim computers are in China, with Beijing being the hardest hit.

[Foreign govt-backed forces hack into Chinese agencies: report – Global Times]

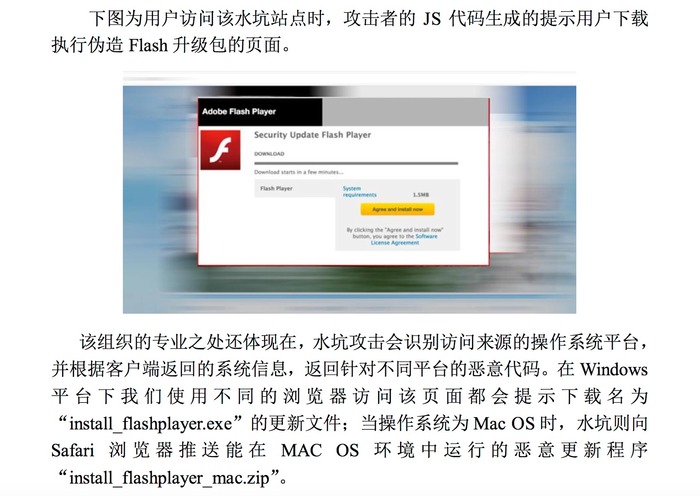

感染経路はFlash

The Safe MacのThomas Reedさんは「レポートが中国語なので私が正しく理解しているかわからないが…」と前置きしながら、「OceanLotusのMac版は偽のAdobe Flash Playerのアップデート通知を介して広がり、ダウンロードしたFlashUpdate.app内に”.DS_Stores“という実行ファイルが隠れており、この実行ファイルによってファイルのダウンロードや通信のキャプチャ、任意のコマンドなどを実行する」とコメントしています。

If I’m understanding Qihoo 360’s document correctly, the Mac variant of this malware has been distributed through a watering hole attack involving a fake Adobe Flash Player update notice. People who fall for this trick will end up downloading an app named FlashUpdate, which appears to install an executable file cleverly named “.DS_Stores” (very similar to a perfectly normal and very common Mac metadata file named “.DS_Store”). Where this hidden .DS_Stores file is placed and how/whether it maintains persistence (ie, stays running) is not clear.

[OceanLotus malware attacks China – The Safe Mac]

OceanLotusのMac版は既に特定されており、SkyEye Labsの詳しいレポートはGitHubからダウンロード可能で興味のある方は関連リンクからどうぞ。

OceanLotus OSX malware wanted: 9831a7bfcf595351206a2ea5679fa65e install_flashplayer_mac.zip/FlashUpdate.app\Contents\MacOS\EmptyApplication

APT operation &vquot;OceanLotus&vquot; targeted Chinese government for years and used new OSX malware: http://t.co/KJEIWNEeNT #SampleWanted

@thomasareed PDF (in Chinese): https://t.co/uFX6vXo2Cr … English article: http://t.co/7TCrm3Qrvb

関連リンク:

コメント

他国ばっかりに感染させたら誰が作ったかバレるから、自ら被害者を

装わなければダメだよね。

フラッシュのアップデートとか

確認せずにやっちまうかもなぁ…

これはウイルスバスターとかで引っかかるんだろうか

もう、MacにはFlash入れてないわ

>>1

あの広大な国土を持つ国が一枚岩だと考えるなんて、なんとも島国根性に満ちた発言だなあ。

------v------

/ 支 \

( `ハ´ )