Gatekeeperをバイパスし、MacのKeychain情報を盗み出すマルウェア「OSX/Keydnap」が偽のTransmission内に発見され、ESETが注意を呼びかけています。詳細は以下から。

![]()

スロバキアのセキュリティ企業ESETは現地時間30日、OS XのGatekeeperをバイパスし、MacのKeychain情報を盗み出すマルウェア「OSX/Keydnap」が悪意のある攻撃者が作成したBitTorrentクライアント「Transmission」内に確認されたとして注意を呼びかけています。

OSX/Keydnap spreads via signed Transmission application: https://t.co/L4mO1jRgtQ pic.twitter.com/VbWbKR6xix

— ESET (@ESET) 2016年8月30日

So, if you're using Transmission, time to stop… second time in 6 months they've been hacked to distribute malware! https://t.co/1bJwJrszpn

— Thomas Reed (@thomasareed) 2016年8月30日

Last month ESET researchers wrote an article about a new OS X malware called OSX/Keydnap, built to steal the content of OS X’s keychain and maintain a permanent backdoor. […]During the last hours, OSX/Keydnap was distributed on a trusted website, which turned out to be “something else”. It spread via a recompiled version of the otherwise legitimate open source BitTorrent client application Transmission and distributed on their official website.

OSX/Keydnap spreads via signed Transmission application

Keydnapの感染経路

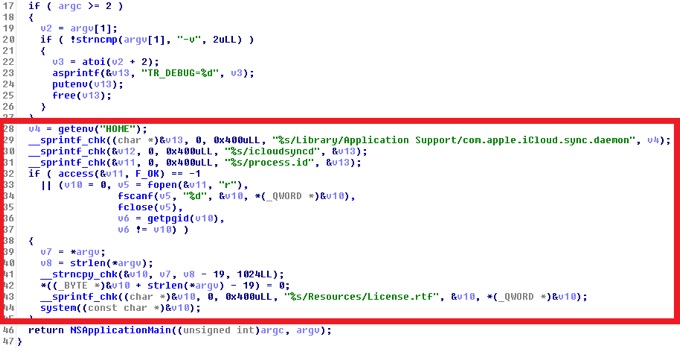

今回確認されたKeydnapの感染経路は、オープンソースのBitTorrentクライアント「Transmission」で、悪意のある攻撃者が2016年8月28日に同アプリのWebサーバーへKeydnapを同梱したTransmission v2.92をアップロード。

According to the signature, the application bundle was signed on August 28th, 2016, but it seems to have been distributed only the next day.

OSX/Keydnap spreads via signed Transmission application

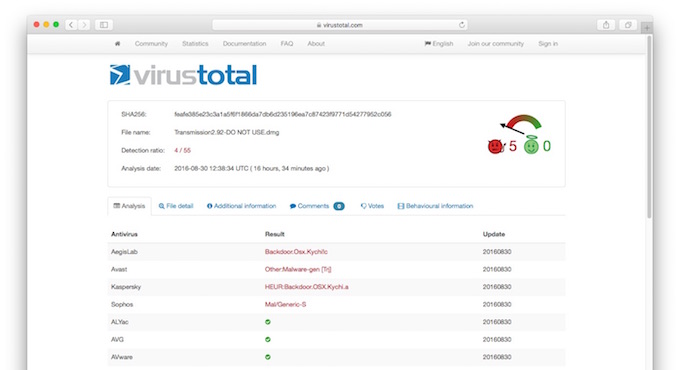

その後、ESETがTransmissionへ報告する28~29日にかけてKeydnapを同梱した偽のTransmissionが配布され、このアプリを利用したユーザーが感染している可能性があるそうで、ESETやVirusTotalによると、現在のところこのKeydnapはESETやKaspersky, Avastなど一部のウィルス対策アプリしか検出に対応しておらず、

期間内に同アプリを利用したユーザーで以下のファイルが作成されている場合はKeydnapに感染している可能性があるため、ユーザーはシステムの復元などの対策を講じる必要があるとしています。

- /Applications/Transmission.app/Contents/Resources/License.rtf

- /Volumes/Transmission/Transmission.app/Contents/Resources/License.rtf

- $HOME/Library/Application Support/com.apple.iCloud.sync.daemon/icloudsyncd

- $HOME/Library/Application Support/com.apple.iCloud.sync.daemon/process.id

- $HOME/Library/LaunchAgents/com.apple.iCloud.sync.daemon.plist

- /Library/Application Support/com.apple.iCloud.sync.daemon/

- $HOME/Library/LaunchAgents/com.geticloud.icloud.photo.plist

KeydnapとKeRanger

ESETによると、今回のKeydnapマルウェアにはOS X初のランサムウェアとなったKeRangerに似たコードが発見されており、

参考:Keydnap – JPEGファイルなどになりすまし、Macにバックドアを作成、Keychain情報を盗み出すマルウェア

参考:KeRanger – ユーザーのファイルを暗号化し、復元のためにビットコイン(身代金)を要求するMac初の完全なランサムウェア

このマルウェアは現在のところAppleに認められた署名がなされいるため、OS XのGatekeeperをバイパスしてしまうそうなので、Transmissionユーザーの方は注意して下さい。

Just like in the KeRanger case, a legitimate code signing key was used to sign the malicious Transmission application bundle. It’s different from the legitimate Transmission certificate, but is still signed by Apple and bypasses Gatekeeper protection.

OSX/Keydnap spreads via signed Transmission application

- OSX/Keydnap spreads via signed Transmission application – WeLiveSecurity

コメント

で、どう注意すんの?

またTransmissionが狙われたのか。

Keydnapも怖いけど、今年に入って2度もハッキングされてるTransmitもどうかと思う…

今確認したらサイトも落ちてるしGitHubとかに移行してホスティングしてもらった方が良くないか?

もう、内部犯だろこれは。

正式な署名入りってのもまた…

これって28日以降にv2.92をインストールした場合のこと?

それとも28日以降にアップデートした人も含まれるってこと?