OS XでOpenSSHクライアントの脆弱性「CVE-2016-0777」および「CVE-2016-0778」に対応する方法です。詳細は以下から。

アメリカのCERTは現地時間1月14日、OpenSSHのドキュメント化されていないローミング機能を利用することで秘密鍵の漏洩やバッファオーバフローの脆弱性があるとして警告を出し、各所で話題になりましたが、OpenSSHは同日この脆弱性を修正した「OpenSSH v7.1p2」をリリースしました。

関連記事

- OpenSSH: client bugs CVE-2016-0777 and CVE-2016-0778 – OpenBSD Journal

- Qualys Security Advisory – Roaming through the OpenSSH client: CVE-2016-0777 and CVE-2016-0778 – Qualys

- Vulnerability Summary for CVE-2016-0777 – NVD

- Vulnerability Summary for CVE-2016-0778 – NVD

- OpenSSHクライアントで秘密鍵が漏洩する脆弱性(CVE-2016-0777)の内容と対策 – paiza開発日誌

- OpenSSH 7.1p2 has just been released – OpenSSH

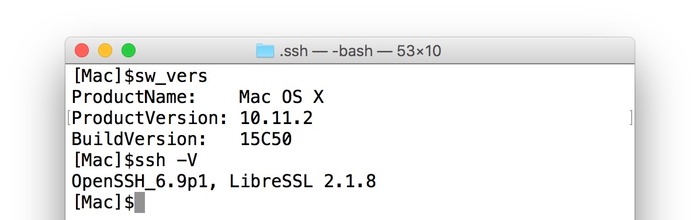

OS XもFreeBSDなどと同様に「OpenSSH v6.9p1」が利用されているため、これらの脆弱性の影響を受けますが、Appleの修正は通常OS Xのアップデートと同時にリリースされるため、Mac(OS X)でSSHを利用している方は以下の方法で対処しておく必要があります。

UPDATE: For Mac OS X, the version of OpenSSH in MacPorts has been updated. Since Apple typically delays security fixes, you’re advised to apply the workaround if using the bundled OpenSSH instead.

OS Xでの対処方法

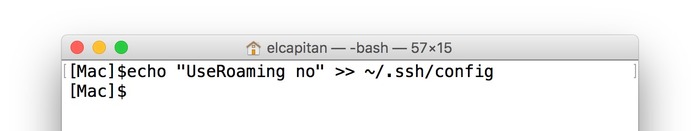

OS XではLinuxやFreeBSDと同様にSSHのconfigファイルにRoadming機能を使用しないように設定することで一時的にこの脆弱性に対処でき、具体的には以下のコマンド又はテキストエディタで~/.ssh/configファイルに「UseRoaming no」書き込みます。

echo "UseRoaming no" >> ~/.ssh/config

また、HomebrewやMacPortsでは既に修正されており、CodaやTransmitなどを開発しているPanic Inc.もドキュメントを公開しているので、そちらも参考にしてください。

- homebrew-dupes/openssh.rb at master · Homebrew/homebrew-dupes – GitHub

- [144643] trunk/dports/net/openssh/Portfile – Mac OS Forge

- OpenSSH security bulletins CVE-2016-0777 & CVE-2016-0778 – Panic Library

コメント