中国で猛威をふるっている「WireLurker」を検出するスクリプトをPalo Alto Networksが公開しています。詳細は以下から。

ネットワークセキュリティベンダーPalo Alto Networksによって発見されたマルウェア”WireLurker“は中国の”Maiyadi App Store”を中心に感染が広がっており、このマルウェアはMac用アプリの中に(hogehoge.app/Contents/Resources内に)存在するためチェックするのが面倒ですが、このマルウェアを検出するためのスクリプトをPalo Alto Networksが公開しています。

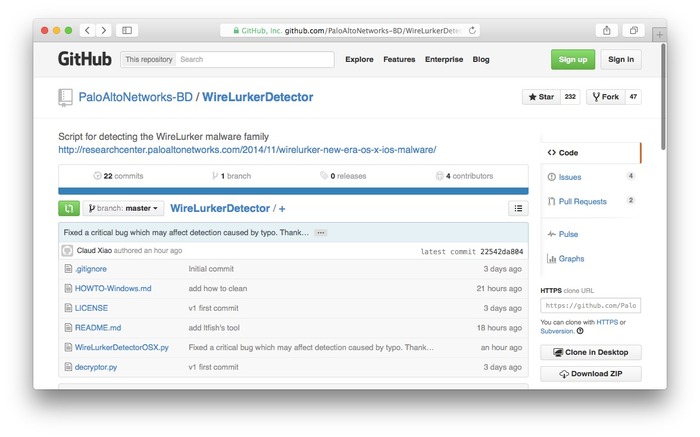

[PaloAltoNetworks-BD/WireLurkerDetector – GitHub]

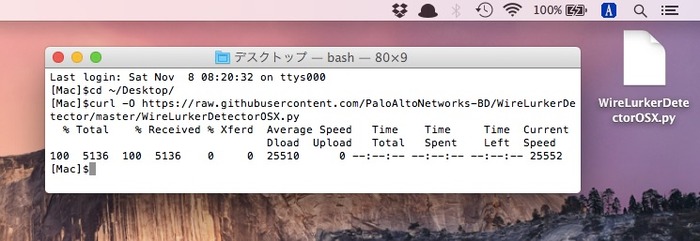

使い方

1.ターミナル.appを起動し、適当なディレクトリ移動し curlコマンドでGitHubからWireLurkerDetectorOSX.pyをダウンロード(ここではDesktopにダウンロードします)。

cd ~/Desktop/ curl -O https://raw.githubusercontent.com/PaloAltoNetworks-BD/WireLurkerDetector/master/WireLurkerDetectorOSX.py

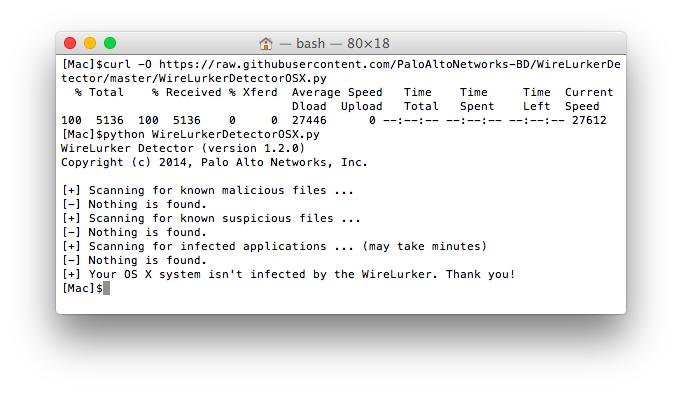

2.pythonスクリプトを実行ししばらく待ちます。インストールしてあるアプリ数にもよりますが数分かかります。

python WireLurkerDetectorOSX.py

3.感染が確認されない場合は以下の様なコメントが表示され、

[+] Your OS X system isn’t infected by the WireLurker. Thank you!

逆に感染が確認された場合はこの様な警告が表示されます。

[!] WARNING: Your OS X system is highly suspicious of being infected by the WireLurker.

[!] You may need to delete all malicious or suspicious files and/or applications above.

[!] For more information about the WireLurker, please refer:

[!] http://researchcenter.paloaltonetworks.com/2014/11/wirelurker-new-era-os-x-ios-malware/

4.マルウェアが検出された場合はそのアプリの削除と以下のWireLukerが作った設定ファイルを削除し、次のiOSデバイスの削除に進んでください。

/Users/Shared/run.sh

/Library/LaunchDaemons/com.apple.machook_damon.plist

/Library/LaunchDaemons/com.apple.globalupdate.plist/usr/bin/globalupdate

/usr/local/machook/

/usr/bin/WatchProc

/usr/bin/itunesupdate/Library/LaunchDaemons/com.apple.watchproc.plist

/Library/LaunchDaemons/com.apple.itunesupdate.plist/System/Library/LaunchDaemons/com.apple.appstore.plughelper.plist

/System/Library/LaunchDaemons/com.apple.MailServiceAgentHelper.plist

/System/Library/LaunchDaemons/com.apple.systemkeychain-helper.plist

/System/Library/LaunchDaemons/com.apple.periodic-dd-mm-yy.plist/usr/bin/com.apple.MailServiceAgentHelper

/usr/bin/com.apple.appstore.PluginHelper

/usr/bin/periodicdate

/usr/bin/systemkeychain-helper

/usr/bin/stty5.11.pl

WireLurkerをiOSデバイスから削除する

MacでWireLurkerが発見された場合、iOSデバイスにプロビジョニング プロファイラがインストールされている可能性があるのでiOSデバイスのリセットを行う必要があります。

1.まず、Macを使用してiOSのコンテンツを同期するとマルウェアが残っていた場合、再度マルウェアが送り込まれる可能性があるのでiCloudバックアップを使用してiOSの設定をバックアップ。

設定アプリ [設定] > [iCloud] > [バックアップ]

2.次にiOSデバイスの全てのコンテンツと設定をリセット。

設定アプリ [設定] > [一般] > [リセット] > [すべてのコンテンツと設定を消去]

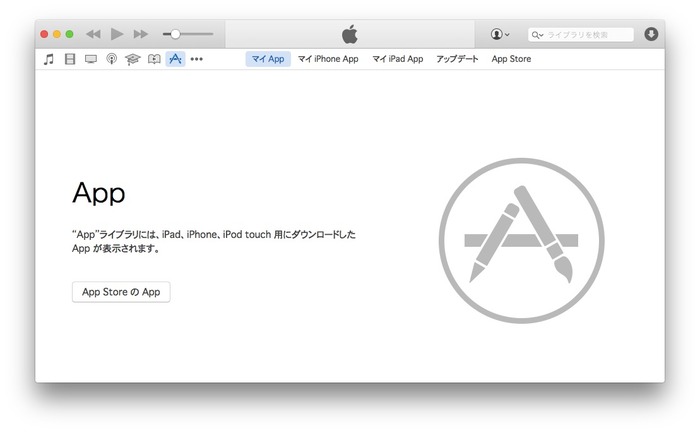

3.この後、iOSデバイスを再起動し、iCloudバックアップからデータを復元します。Macにバックアップした「デバイスのバックアップ」や「Appライブラリ」に入っているアプリにはまだマルウェアが潜んでいる可能性があるので(WireLurkerDetectorOSX.pyはバックアップ内の検出は不可能です)、全てを削除し再度iTunes Storeからダウンロードする必要があります(*1)。

*1.このWireLurkerマルウェアについてAppleの広報は「我々は中国のユーザーを狙った悪意のあるソフトウエアを認識しており、既にマルウェアの起動を防ぐため特定のアプリをブロックした。我々は通常通り、信頼のできるソース(サイト)からのアプリのダウンロードとインストールをお勧めします」とコメントしているそうです。

In a written statement, an Apple spokesperson said:

We are aware of malicious software available from a download site aimed at users in China, and we’ve blocked the identified apps to prevent them from launching. As always, we recommend that users download and install software from trusted sources.

[Apple blocks WireLurker malware apps from opening, but needs to do more, argues security researcher – 9to5Mac]

さらに詳しく知りたい方はPalo Alto Networksが公開したレポート”A New Era in iOS and OS X Malware“を参照してください(要ユーザー登録)。

関連リンク:

・PaloAltoNetworks-BD/WireLurkerDetector – GitHub

・WireLurker: A New Era in OS X and iOS Malware – Palo Alto Networks

・中国のサードパーティAppStore「Maiyadi」でMacやiOSデバイスを標的としたマルウェア「WireLurker」が拡大中。既に数十万人が感染か?

コメント