新しいOS X のボットネット型マルウェアが発見されたそうです。詳細は以下から。

9to5Macによるとロシアのセキュリティ会社 Dr. Web(Wikipedia)がOS Xを標的とした新しいボットネット型マルウェアOSX/iWorm-A(通称”Mac.BackDoor.iWorm”)を発見したと伝えています。

[New Mac OS X botnet discovered]

このマルウェアはMacのポートを開き(バックドア)、Redditの検索クエリを利用してコントロールサーバーのアドレスリストを取得、その後 悪意のあるユーザーからの接続を待ち、接続されると悪意のあるユーザーが望むほとんど全てのタスクを実行できるそうです。

Then Mac.BackDoor.iWorm opens a port on an infected computer and awaits an incoming connection.

It sends a request to a remote site to acquire a list of control servers, and then connects to the remote servers and waits for instructions.

It is worth mentioning that in order to acquire a control server address list,

the bot uses the search service at reddit.com, and—as a search query—specifies hexadecimal values of the first 8 bytes of the MD5 hash of the current date.

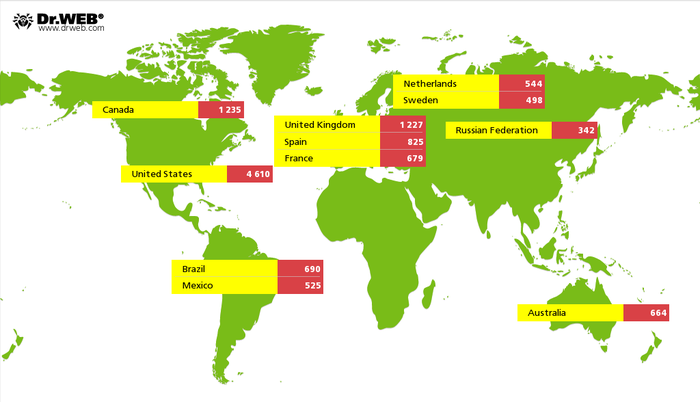

Dr.Webは2014年9月26日の時点で既に1万7千台(17,658 IP)以上のMacが感染していると報告しており、感染エリアは以下のようになっています。

チェック方法

Dr.Webの調査では日本からのIPは含まれていないようですが、自分のMacがこのマルウェアに感染したかチェックする方法としては、iWormが以下の2つのディレクトリにファイルを作成するため

/Library/Application Support/JavaW

/Library/LaunchDaemons

Finderの[移動] > [フォルダへ移動…]でJavaWのパスを入力し、「フォルダが見つかりません」と出れば感染していません。

関連リンク:

・New Mac OS X botnet discovered – Dr.Web

・The Mac.BackDoor.iWorm threat in detail – Dr.Web

・AV-TEST、Mac用のウィルス対策アプリ18種類のマルウェア検出率を比較実験したデータを公開

・Roll-your-own Defense Against Mac.BackDoor.iWorm – Jacob Salmela

・New Mac botnet malware uses Reddit to find out what servers to connect to – 9to5Mac

コメント

Mac狙ったウィルスずいぶん増えてきたな。

JavaWは反応なしで、

/Library/LaunchDaemons

こっちは出てくるが、googleやoracle, virtualbox辺りのファイルだけのようだが大丈夫なんだろうか。

>>2

LaunchDaemonsはデーモンディレクトリだから全てのMacにあるよ、iWormが作るのはJavaWだけらしい。

ソース

>The backdoor is unpacked into the directory /Library/Application Support/JavaW. Furthermore, using a specially generated p-list file, it disguises itself as the application com.JavaW and sets itself to autostart via /Library/LaunchDaemons/.

ttp://news.drweb.com/show/?i=5977&c=5&lng=en&p=0

>>3

LaunchDeamonsだけの場合は問題はないのか。

ありがとう。

そもそも何したら感染すんの?