AppleがmacOSのウィルス定義データベース「XProtect」をv2112へアップデートし、3つのPUPとAdobeのクラッキングツール「Adobe Zii」に偽装されたマルウェアをブロックしています。詳細は以下から。

![]()

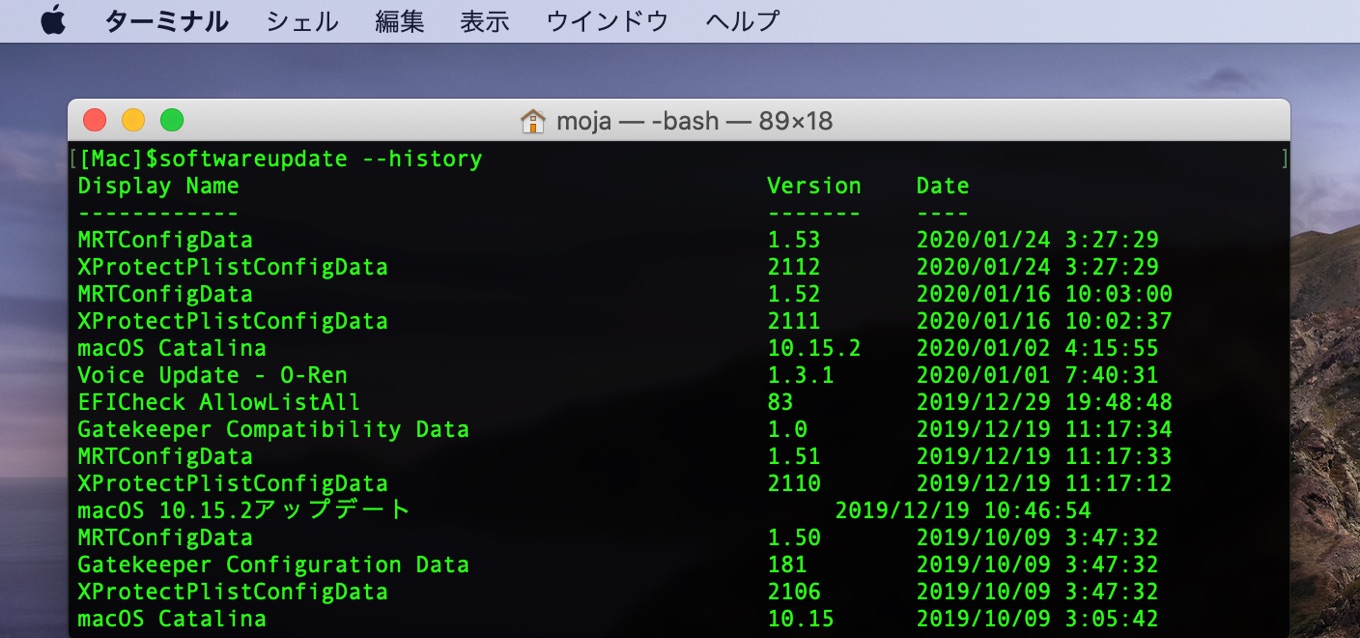

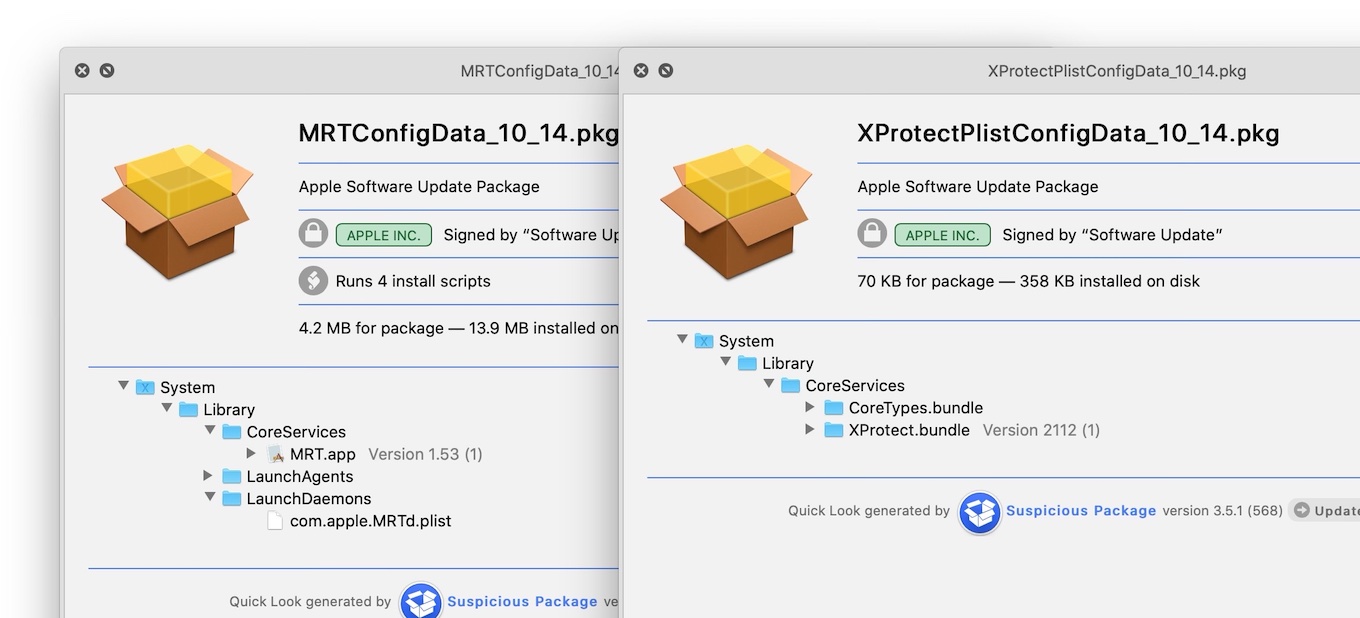

Appleは現地時間2020年01月22日、macOSのウィルス定義データベース「XProtect」をv2112へ、Macに入り込んだマルウェアを検出し削除するセキュリティ機能「Malware Removal Tool(以下、MRT)」のデータベースをv1.53アップデートしています。

softwareupdate –history

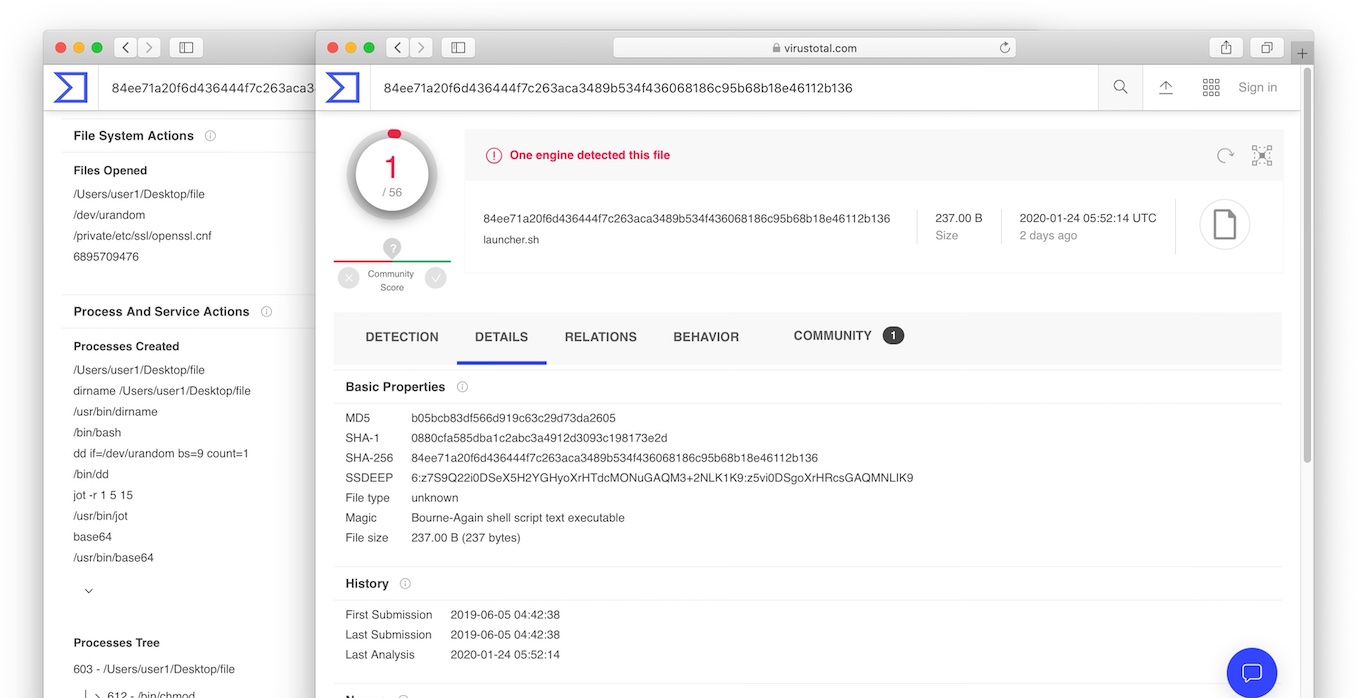

XProtect v2112ではXProtect.yaraに以下の4つのルールが追加されており、アメリカのセキュリティ企業SentinelOneのセキュリティ研究者Philip Stokesさんによると、”MACOS.8283b86″および”MACOS.b264ff6″、”MACOS.f3edc61″の3つはPUPですが、

@thomasareed Is #OSX.Darthminer back? 4 new rules in #XProtect 2112. 3 PUP detections, but one looks for #AdobeZii crack launcher. 7 months old but no VT detections. 84ee71a20f6d436444f7c263aca3489b534f436068186c95b68b18e46112b136 pic.twitter.com/oRl01nQBqQ

— Phil Stokes (@philofishal) January 23, 2020

“MACOS.60a3d68“はAdobe製アプリのクラッキングツール「Adobe Zii」から起動するように細工されているため、Adobe Ziiに偽装されて拡散されているようで、中には感染したMacに保存されている仮想通貨情報や感染したMacでマイニングを行う「OSX.Darthminer」の亜種が同梱されていると思われます。

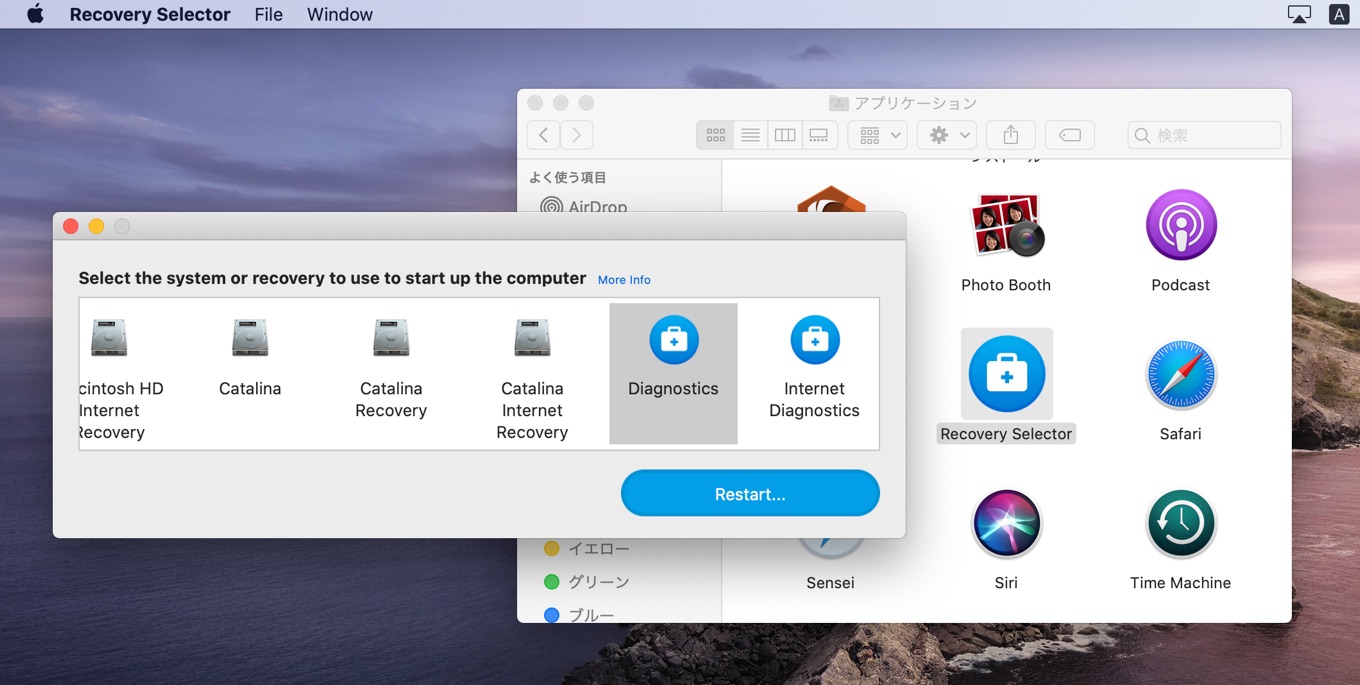

XProtect v2112とMRT v1.53は01月22日からロールアウトが開始されていますが、以下のsoftwareupdateコマンドで現在の状況を確認&実行できるので、気になる方はチェックしてみてください。

おまけ

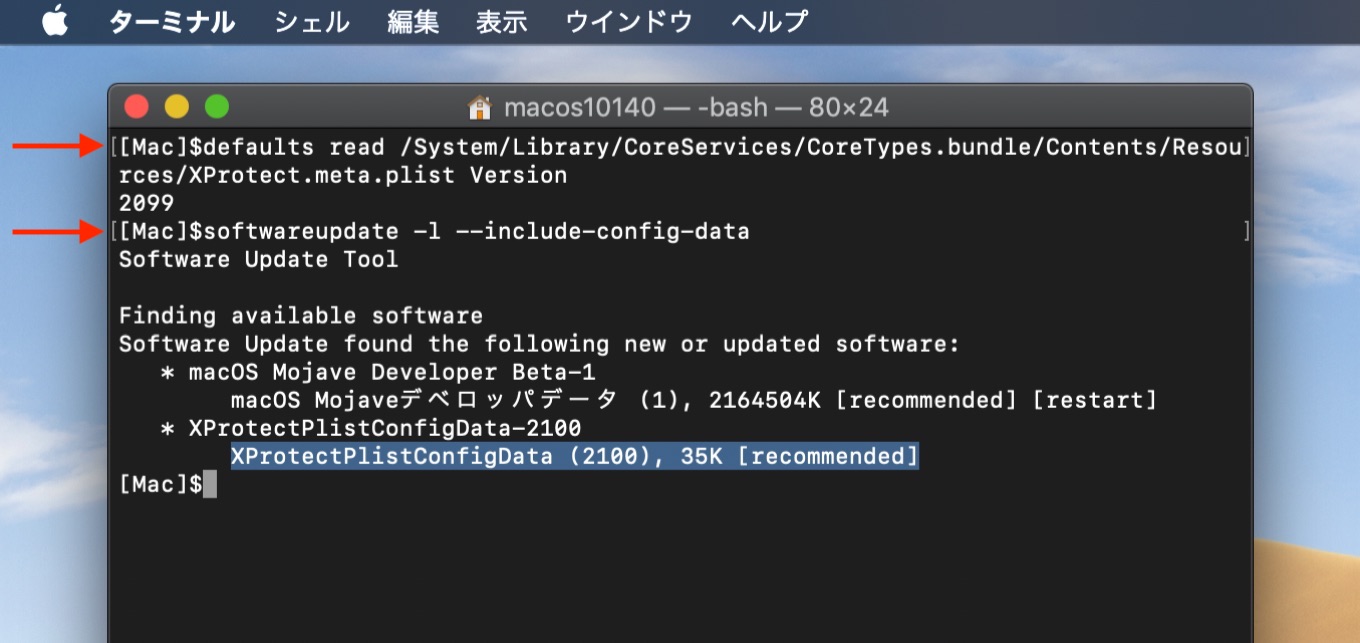

XProtectやGatekeeper, MRTは順次ロールアウトされ自動的にアップデートが行われますが、強制アップデートやGatekeeper/MRTのバージョンの確認は以下のコマンドで行うことが可能です。

- XProtectやソフトウェア・アップデートの履歴を表示する

softwareupdate --history

defaults read /System/Library/CoreServices/CoreTypes.bundle/Contents/Resources/XProtect.meta Version

defaults read /System/Library/CoreServices/XProtect.bundle/Contents/Resources/XProtect.meta Version

defaults read /private/var/db/gkopaque.bundle/Contents/Info.plist CFBundleShortVersionString

softwareupdate -l --include-config-data

softwareupdate -ia --include-config-data

sudo softwareupdate --background-critical

コメント

> Adobe製アプリのクリッキングツール

アドビのマウスクリックツール?

と思ったがきっと「クラッキングツール」

ご指摘ありがとうございます。先程該当箇所のTypoを修正したので、午後には修正されていると思います。

クリッキングツール → クラッキングツール