macOS 10.13.2 High Sierraでも実行可能なCPU脆弱性「Spectre」のPoCが公開されています。詳細は以下から。

![]()

GoogleのProject Zeroチームは現地時間2018年01月03日、IntelやAMD, ARMなどで利用されている投機実行機能の不具合を利用し認証されていないユーザーがシステムメモリからパスワードや暗号鍵などを窃取する事が出来る「Meltdown(CVE-2017-5754)」および「Spectre(CVE-2017-5753, CVE-2017-5715)」脆弱性の存在を公開し、既にこの脆弱性を利用したPoC[1, 2]が公開されていますが、

Spectre

Spectre は、CVE-2017-5753 (「bounds check bypass」) と CVE-2017-5715 (「branch target injection」) という 2 つの異なる脆弱性の総称です。これらが悪用されると、CPU がメモリアクセス呼び出しの有効性をチェックする際の時間の遅れが悪用され、ユーザプロセスからカーネルメモリのアイテムにアクセスされるおそれがあります。

これらの脆弱性について解析した結果、悪用は (Mac や iOS デバイス上でローカルに実行される App であっても) きわめて難しいものの、Web ブラウザで実行される JavaScript を悪用される可能性があることが判明しました。ARM や Intel の CPU の投機的実行の脆弱性について – Apple サポート

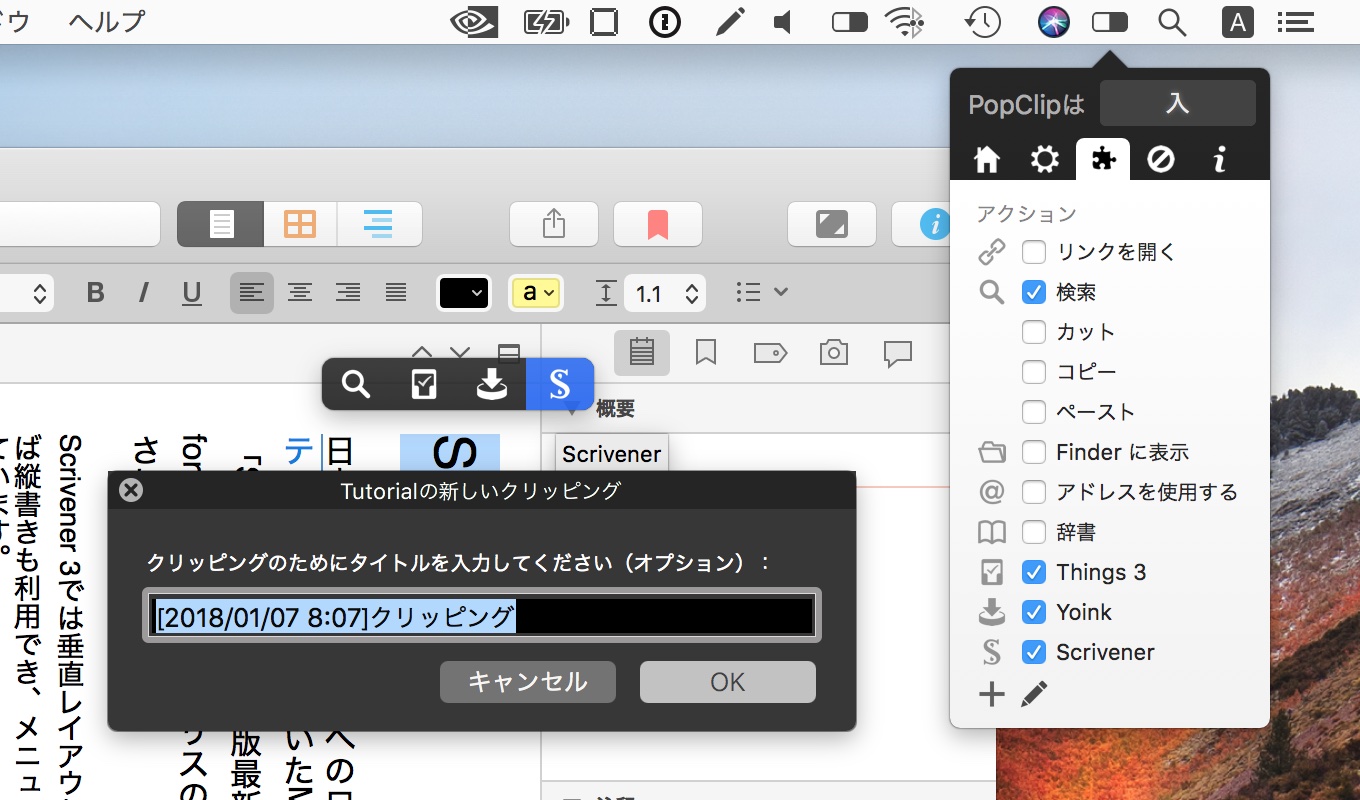

度々[1, 2, 3]AppleやOracle、AdobeのセキュリティアドバイザリにもクレジットされているHoyt LLCのDavid Hoytさんが、macOS 10.13.2でも実行可能なSpectreのPoCを新たに公開しています。

Circa 2012 MBA41.007B.B00, SMC 1.73f66, OSX 10.13.2, Darwin 17.3.0 , xnu-4570.31.3~1, Spectre, PoC in C & ASM, Control Flow for CVE-2017-5753. https://t.co/2DeSDUnOSV. #Datapoint pic.twitter.com/LGUntf3zDc

— David Hoyt (@h02332) 2018年1月6日

CVE-2017-5753

- CVE-2017-5753, Spectre, PoC, C, ASM for OSX, MAC, Intel Arch

- Compile: gcc -o a.out spectre.c

- Output: 0x41414141

xsscx/cve-2017-5753 – GitHub

このPoCはリモートで実行できるわけでないので、信頼のあるソースからのアプリやWebサイトを利用している限り影響はないと思われますが、GoogleやMozilla、AppleはSpectre対策を行ったWebブラウザを数日中にリリースすると発表しているので、ユーザーの方は最新のアップデートを適用することをお勧めします。

Apple では、これらの脆弱性の影響緩和策として、macOS や iOS の Safari 向けのアップデートを近日中にリリースする予定です。当社の現時点での検証によると、近日中にリリース予定の Safari の影響緩和策を適用後のパフォーマンス低下については、Speedometer や ARES-6 のテストでは目立った影響はなく、JetStream ベンチマークでも 2.5% 未満の影響しかありません。Spectre 脆弱性については、オペレーティングシステム内で今後もさらに影響緩和策を開発・検証し、iOS、macOS、tvOS、watchOS の今後のアップデートにてリリースしていく予定です。

ARM や Intel の CPU の投機的実行の脆弱性について – Apple サポート

コメント