MacやiOSのメールアプリを含む、複数のメールクライアントで送信者を偽装することが出来る「Mailsploit」脆弱性が発見されているそうです。詳細は以下から。

![]()

The Registerなどによると、MacやiOSのApple製メールアプリを含む複数のメールクライアントで既存の送信ドメイン認証技術DMARC(DKIM/SPF)やスパムメールフィルターを欺き、送信者を偽装することが出来る「Mailsploit」という脆弱性が発見されたそうです。

And… IT’S LIVE! https://t.co/hXqClIFcVe #Mailsploit https://t.co/G5MpIn6fnX

— Sabri (@pwnsdx) 2017年12月5日

TL;DR: Mailsploit is a collection of bugs in email clients that allow effective sender spoofing and code injection attacks. The spoofing is not detected by Mail Transfer Agents (MTA) aka email servers, therefore circumventing spoofing protection mechanisms such as DMARC (DKIM/SPF) or spam filters.

Bugs were found in over 30 applications, including prominent ones like Apple Mail (macOS, iOS and watchOS), Mozilla Thunderbird, various Microsoft email clients, Yahoo! Mail, ProtonMail and others.

Mailsploit – Mailsploit

発見者のSabri Haddoucheさんが公開したWebページによると、この問題は25年前(1992年)に公開されたRFC 1342を利用したトリックで、非ASCII文字をメールのヘッダーに入れることでメールクライアントにそれ以降の文字列の処理を無効にすることが出来るそうで、

The trick resides in using RFC-1342 (from 1992!), a recommendation that provides a way to encode non-ASCII chars inside email headers in a such way that it won’t confuse the MTAs processing the email.

Unfortunately, most email clients and web interfaces don’t properly sanitize the string after decoding which leads to this email spoofing attack.

Here is what it looks like:

- =?utf-8?b?[BASE-64]?=

- =?utf-8?Q?[QUOTED-PRINTABLE]?=

Mailsploit – Mailsploit

実際にこの脆弱性を利用し、ホワイトハウスのドメインを利用し大統領になりすましたメールがiOSのメールアプリで受信される様子が映っており、Mac用メールクライアント「AirMail」や「Spark」ではXSSやコードインジェクションも確認されてたそうです。

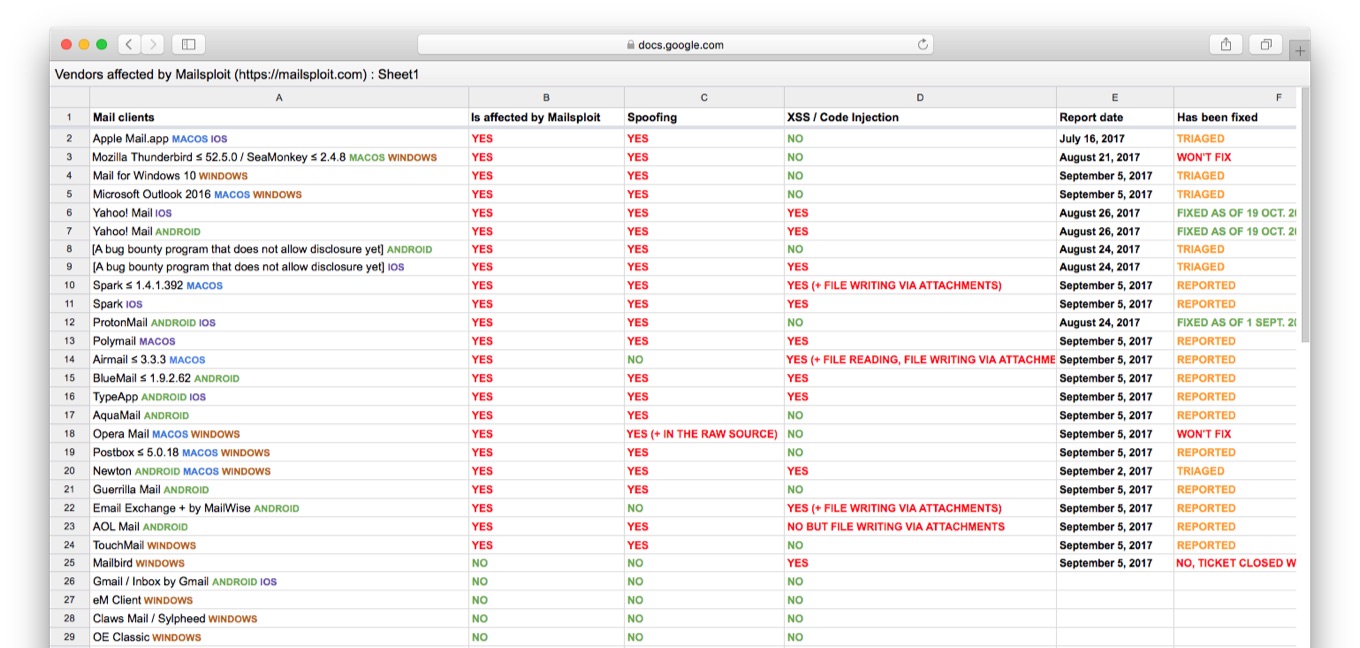

Mailsploitの影響を受けるクライアント

Mailsploitの影響を受けるのはAppleのメールアプリだけでなく、Mozilla Thunderbird、Microsoft Outlook、Yahoo! Mail for iOS、Spark for iOS、 AirMailなど30を超え、

Haddoucheさんは3ヶ月前にこの問題をベンダー側に報告しているため今後のアップデートで修正されると思われますが、同時にこの影響を受けるアプリやWebサービスの一覧を公開し注意を呼びかけ、アップデートされるまでは他のメッセージサービスを利用するかPGP/GPGを利用してメールを暗号化することを勧めています。

追記

JPCERT-CCからも注意勧告が出たそうです。(ご指摘ありがとうございます。)

CyberNewsFlash「送信者を偽装できる脆弱性「Mailsploit」について」を公開。本脆弱性について、ご提供いただける情報がございましたら、JPCERT/CCへご一報ください。^MM https://t.co/78Xvl1Yx7M

— JPCERTコーディネーションセンター (@jpcert) 2017年12月7日

複数のメールクライアントに「Mailsploit」と呼ばれる脆弱性が見つかったと話題になっています。この脆弱性は発見者から以下の Web ページにて注意が呼び掛けられています。同ページで指摘されている挙動は、一部の製品においてJPCERT/CCでも確認しています。

送信者を偽装できる脆弱性「Mailsploit」について – JPCERT-CC

- Mailsploit – Mailsploit

- Mailsploit: It’s 2017, and you can spoof the ‘from’ in email to fool filters – The Register

- メールの送信元を完璧になりすます「Mailsploit」は何が危険か – 無能ブログ

コメント

Cheenaさんの方が解説詳しいっすよ。

tps://blog.cheena.net/2017/12/07/メールの送信元を完璧になりすます「mailsploit」は何が/

ご指摘ありがとうございます。関連リンクに追記しておきました。

PGP/GPGを利用してもなりすましを見分けられるだけであって、例えばクライアントがXSS等の影響を受けるなら危険なことに変わりはないから、修正されるまでは他のメッセージサービスを利用するのが正解かなぁ。