使用しているMacのEFIファームウェアが適したバージョンかをチェックする、脆弱性チェックツール「EFIgy」が公開されています。詳細は以下から。

![]()

先月末、アメリカのセキュリティ企業Duo Securityが企業が利用している73,000台以上のMacのOSやEFIファームウェアのバージョンの調査を行ったところ、全体の4.2%がハードウェア(Board-ID)とOSのバージョンがEFIのバージョンと適合していないMacで、

.@duo_labs new research explores 73k+ real-world Macs, highlighting why firmware security is an industrywide issue: https://t.co/ZOVRuSMQ8U pic.twitter.com/TIjmGIZlkL

— Duo Security (@duosec) 2017年9月29日

An analysis by security firm Duo Security of more than 73,000 Macs shows that a surprising number remained vulnerable to such attacks even though they received OS updates that were supposed to patch the EFI firmware. On average, 4.2 percent of the Macs analyzed ran EFI versions that were different from what was prescribed by the hardware model and OS version. Forty-seven Mac models remained vulnerable to the original Thunderstrike, and 31 remained vulnerable to Thunderstrike 2.

An alarming number of patched Macs remain vulnerable to stealthy firmware hacks | Ars Technica

2014年~2016年に話題になった「Thunderstrike」や「Thunderstrike 2」など一連のThunderbolt関連の脆弱性が修正されていないままになっていたそうで、

Thunderstrike関連リンク

- Thunderboltを利用しMacのEFIを書き換える「Thunderstrike Rootkit」手法が公開。

- Apple EFIアップデートでMacのEFIに存在するThunderstrike脆弱性を修正。

- Thunderboltを介しMacのEFIを書き換え、マルウェアを潜ませるThunderstrike手法に、更に他のMacへ感染を広げることが出来る「Thunderstrike 2」が公開される。

- Thunderboltデバイスを利用し30秒程度でFileVault2のパスワードを取得できてしまうDMA攻撃を利用した脆弱性をmacOS Sierra 10.12.2で修正。

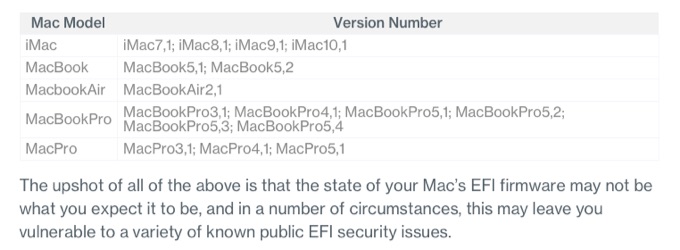

特に以下のリストに掲載されている16のMacのモデルはEFIアップデートが全く受信されていない場合があり、iMac 21.5インチ (Late 2015)モデルに関しては43%が間違ったEFIのバージョンが使用されていたそうです。

EFIgy

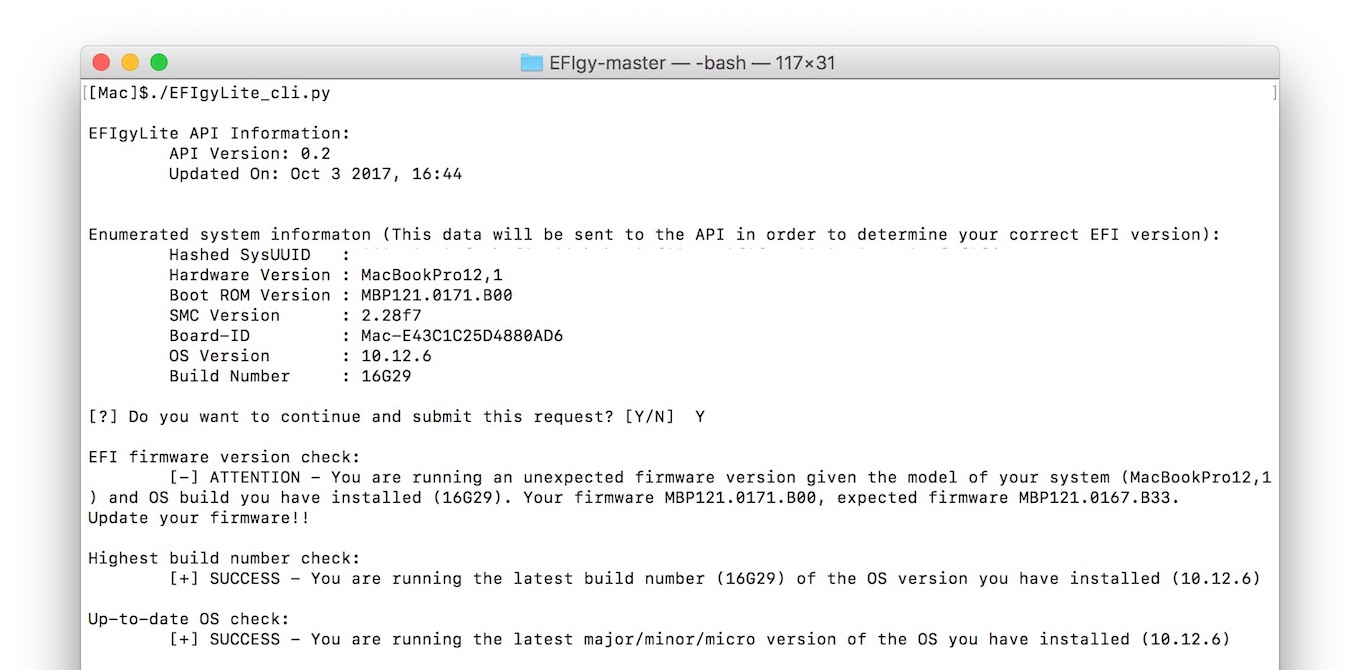

これに対し、Duo Securityは本日このEFI問題をチェックできる脆弱性チェックツール「EFIgy」をGitHubに公開しており、Python 2.7およびOS X/macOS 10.10 ~ 10.12の環境でスクリプト”EFIgyLite_cli.py”を実行することにより、ユーザーのMacとそのMacに適合したEFIかどうかをチェックしてくれるので、興味のある方は利用してみて下さい。

git clone https://github.com/duo-labs/EFIgy.git cd EFIgy/ ./EFIgyLite_cli.py

おまけ

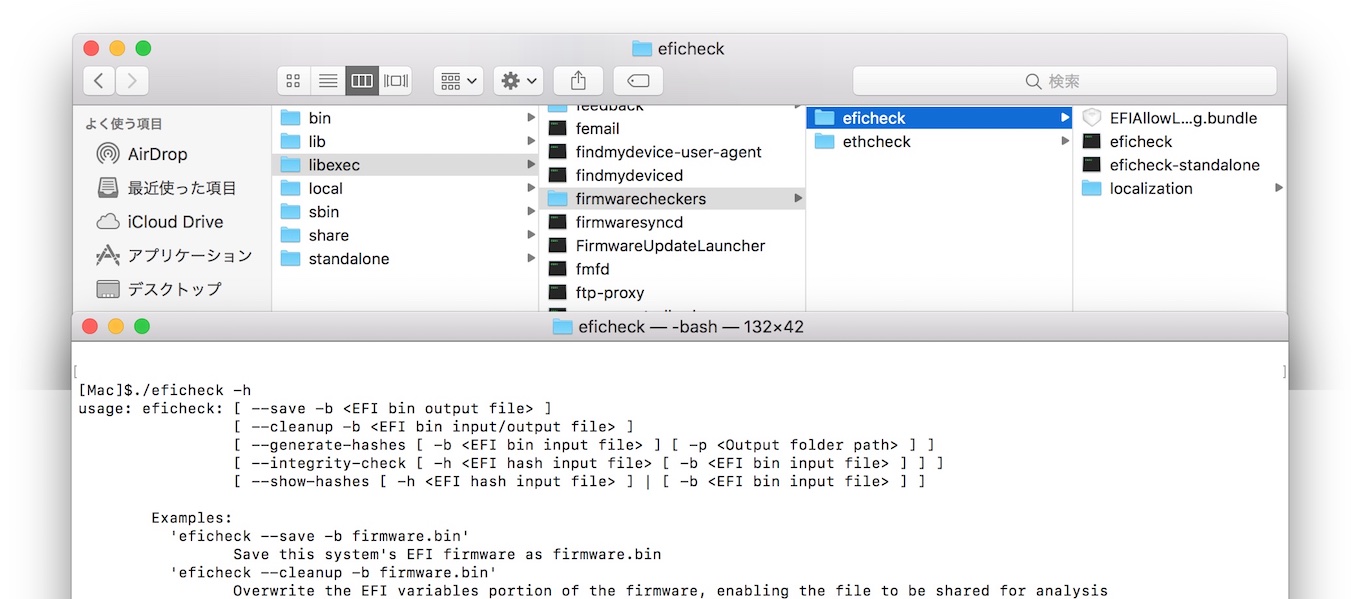

また、Appleは昨年「Thunderstrike 2」脆弱性を発見したセキュリティ企業LegbaCoreおよびそのメンバーを全員買収し、macOS 10.13 High Sierraに新しいEFIチェック機能「eficheck」を導入しています。

/usr/libexec/firmwarecheckers/eficheck

コメント