Macの管理者ユーザー権限をパスワード無しでroot化できる脆弱性「rootpipe」はOS X 10.10.3アップデートでも完全には修正されていないようです。詳細は以下から。

AppleはOS X Yosemite 10.10.3で「攻撃者がMacの管理者ユーザー権限をパスワードを必要すること無くrootにできる」という通称”rootpipe”(CVE-2015-1130)を修正し、この脆弱性を発見したスウェーデンのホワイトハッカーEmilさんはAppleとの契約に基づき、修正されたのを確認後 サンプルコードを公開。このサンプルコードを元にMac OS X 10.2 Jaguar以降 10年以上にわたりこの脆弱性が存在したことが判明しましたが、

Emil Kvarnhammar@emilkvarnhammar

Amazing, a very detailed analysis showing that #rootpipe existed for more than 10 years. Test tool source and doc: https://t.co/8YNyKHPmgf

Apple OS X の Admin Framework の XPC の実装における認証を回避される脆弱性

概要:Apple OS X の Admin Framework の XPC の実装には、認証を回避される、および admin 権限を取得される脆弱性が存在します。

[JVNDB-2015-002163 – 脆弱性対策情報データベース]

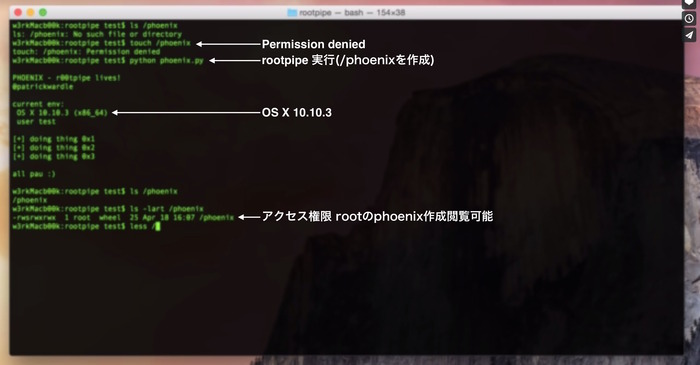

話はここで終わらず、さらにrootpipeのコンセプト(PoC)からOS X Yosemite 10.10.3でも管理者をパスワード無しでroot化できる「Phoenix」が作成されたそうです。

Phoenixを作成したのはOS XのMalwareサンプルなどを公開しているサイト”Objective-See”の管理人で、クラウドソーシング型の脆弱性チェックサービスSynackのR&D部門でディレクターを務めるPatrick Wardle(@patrickwardle)さん。

‘rootpipe’ priv-esc still trivially exploitable by any local user on fully patched OS X 10.10.3 https://t.co/rsRG39VOxm #phoenix #videopoc

Emil Kvarnhammar@emilkvarnhammar

@patrickwardle found a way to exploit #rootpipe on a patched OS X 10.10.3 system. https://t.co/IpJlXR9EhI

sorry OS X users :/ had a long flight back from @InfiltrateCon 😛 https://t.co/HGxiVh7pEp

Patrickさんは「抄訳:rootpipe脆弱性が修正されているOS X 10.10.3でもrootpipeが再使用できる方法を発見しました。この手法は私の精神(意思)によってApple以外に公開しないが OS Xユーザーはこのリスクを認識しておく必要がある」として既にAppleのセキュリティチームにこの情報を提供し、今後このPhoenixを公開することは無いとコメントしています。

However, on my flight back from presenting at Infiltrate (amazing conference btw), I found a novel, yet trivial way for any local user to re-abuse rootpipe – even on a fully patched OS X 10.10.3 system. I the spirit of responsible disclosure, (at this time), I won’t be providing the technical details of the attack (besides of course to Apple). However, I felt that in the meantime, OS X users should be aware of the risk.

[Phoenix: RootPipe lives! …even on OS X 10.10.3 – Objective-See]

世界有数の経済誌Forbes

When Apple was initially told about the Rootpipe backdoor in October last year, it took until April to address the issue, having originally planned a January fix. Though the attack requires a hacker to have obtained local privileges, most likely via an exploit of other software sitting on Macs, Apple has still failed to patch an issue that it had evidently struggled to eradicate in the first place.

[Failed Apple Rootpipe Fix Leaves Backdoor On All Macs – Forbes]

関連リンク:

・Phoenix: RootPipe lives! …even on OS X 10.10.3 – Objective-See

・Failed Apple Rootpipe Fix Leaves Backdoor On All Macs – Forbes

・Macの管理者ユーザー権限をパスワード無しでroot化できる脆弱性rootpipeのテストツール「RootPipe Tester」が公開、10.0~10.10の全てのOS Xがチェックされる

・OS X をパスワード無しで管理者のユーザー権限をroot化できる脆弱性「rootpipe」の概要が公開され、2011年からOS Xに隠れていたバックドア APIも明らかに

コメント

フォーブスに「アップルはRootpipeの修正に失敗した」とか書かれちゃ、セキュリティチームは減給だな…

>Failed Apple Rootpipe Fix Leaves Backdoor On All Macs, Researchers Claim

Rootpipeの各種記事を見ていて

あえて最新のYosemite以外のOS XのRootpipeの修正をしない(暗にYosemiteへのアプグレのお誘い)のかと思ってたけど

リソース不足でそれ以外のバージョンにはかまってられないってことなのかな……

NeXT の人も居ないんだろうしねえ

Microsoft なら、完全に「他社製ソフト入れろ」で終いだな

チームを団結させるための「嫌われ役」が居なくなったりするとダメになるという典型だな

有償でも良いからちゃんとしたOSにしてくれよ

ホント。

有償にして構わないし、毎年 新バージョンをリリースしなくて結構なので、

安心して使用出来るOSにして頂きたいものです。

もうやだこのクソOS