macOSのDNS情報を書き換える2018年初となるmacOS向けマルウェア「OSX/MaMi」が確認されたそうです。詳細は以下から。

![]()

元NSA局員で、現在は脆弱性チェックサービスSynackやmacOSのセキュリティ・ユーティリティを開発&公開しているObjective-SeeのPatrick Wardleさんによると、2018年01月11日、匿名のユーザーからの投稿により2018年初のmacOS向けマルウェアとなるかもしれないDNSハイジャッカーが確認されたそうです。

OMG do we have the 1ˢᵗ macOS malware of 2018? and can I name it!? OSX/MaMi is undetected by AV (src: VT) infecting Macs around the world – persistently installs new root cert & hijacks DNS settings: https://t.co/kkriVSPNC7 🍎🤒👾☠️ …mahalo to a good friend for the ping 🙏

— Objective-See (@objective_see) 2018年1月12日

Background

Earlier today (01/11), someone on MalwareBytes’ forum created a post titled “DNS Hijacked”: So far nobody has answered or offered to help ‘MikeOfMaine’ 🙁 And, as far as I’m aware there haven’t been any recent macOS malware that hijacks DNS settings – so I was intrigued! So without further adieu, let’s dive in to analyzing (what I’m calling) OSX/MaMi!Ay MaMi – Objective-See

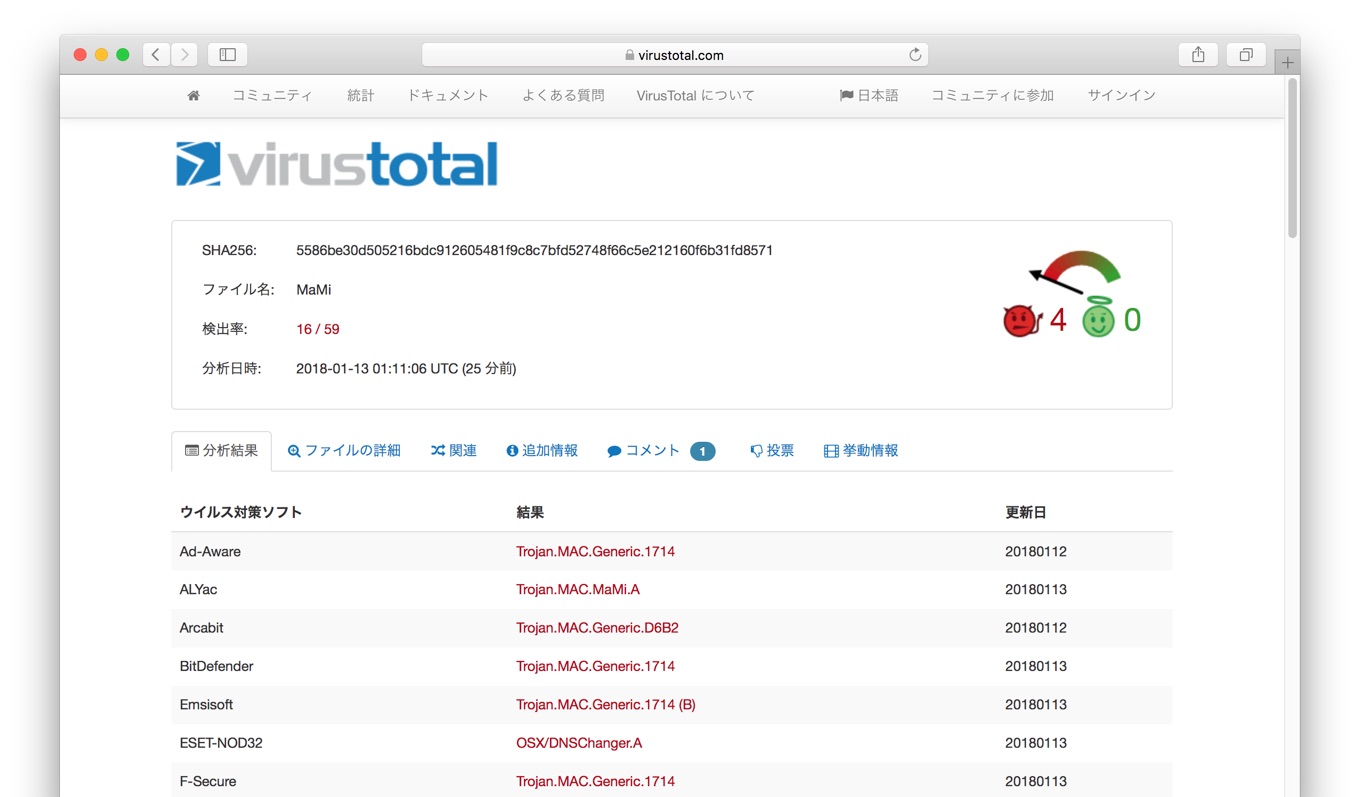

Wardleさんはこのマルウェアを「OSX/MaMi」と命名し、発見当時はVirusTotalに登録された59のマルウェア検出エンジン全てで検出できないことを確認したそうで、このマルウェアを誤って実行するとMacのスクリーンショットの撮影やマウスイベントの記録、起動項目への追加、ファイルのダウンロードとアップロード、任意のコマンド実行が行われる他、

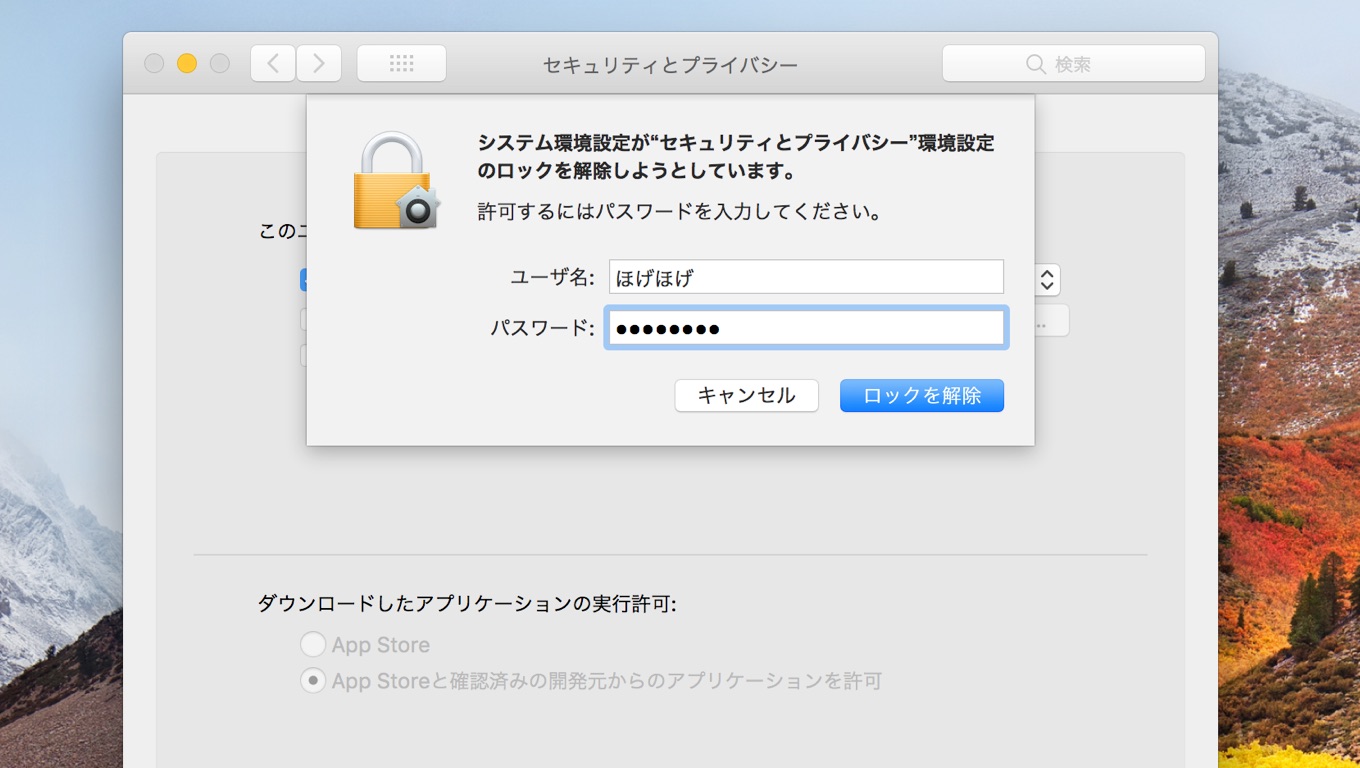

古くは2007年から確認されているトロイの木馬“OSX.RSPlug.A“の様に、macOSにルート証明書をインストールしDNS設定を書き換え任意のWebサイトへ誘導されたり、不要な広告を表示されるなどの被害を及ぼす可能性があるそうです。

Conclusions

Ok, that’s a wrap. OSX/MaMi isn’t particular advanced – but does alter infected systems in rather nasty and persistent ways. By installing a new root certifcate and hijacking the DNS servers, the attackers can perform a variety of nefarious actions such as man-in-the-middle’ing traffic (perhaps to steal credentials, or inject ads).Ay MaMi – Objective-See

感染確認

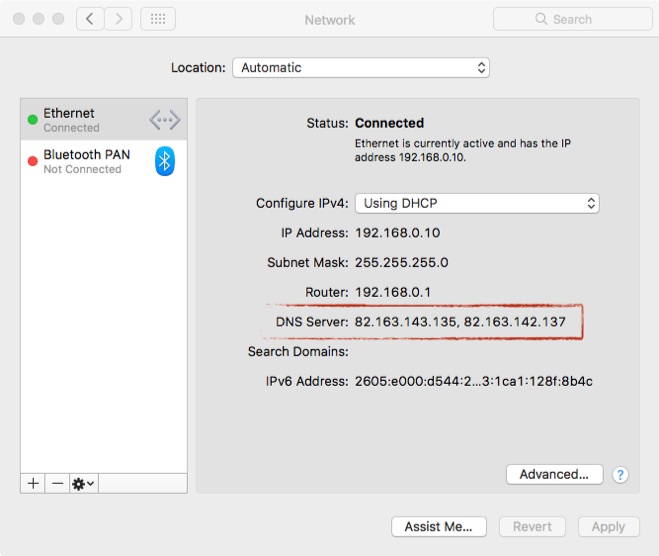

OSX/MaMiは日本時間2018年01月13時10時段階で、既にESETやSymantec、Avast、TrendMicroなどのエンジンが検出に対応したようですが、MaMiなどのDNSハイジャッカーに感染したか確認したい方はmacOSのシステム環境設定から[ネットワーク]へ移動し、ネットワークの設定を確認してみて下さい。

OSX/MaMiによって変更されたDNS設定

- Q: How do I know if I’m infected?

- A: Check your DNS settings, looking to see if they’ve been set to 82.163.143.135 and 82.163.142.137. You can check via the terminal (e.g. networksetup -getdnsservers Wi-Fi), or via the System Preferences app (Network pane)

Ay MaMi – Objective-See

コメント