Mac上で完全に動作するランサムウェア「KeRanger」のC&Cサーバーがまだ動いていたので試しに実行させてみました。詳細は以下から。

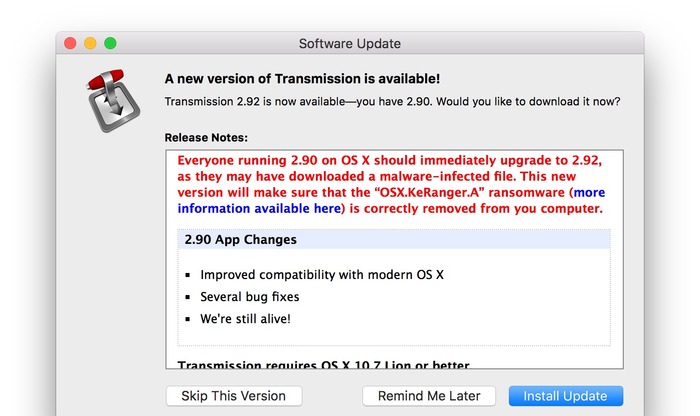

再コンパイルされたTransmissionを媒介として広がったMac初のネイティブ ランサムウェア「KeRanger」ですが、Webサイトの改ざんが確認されたPST 3月4日 午前11時から潜伏期間の3日以上が経ってもC&Cサーバーが生きていたので試しにKeRangerをVM上で実行してみました。

検証

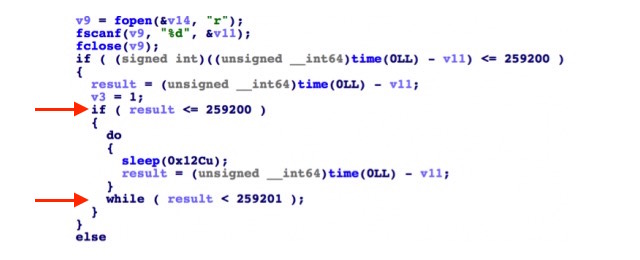

前述した通り、KeRangerのトリガーは偽装された実行バイナリ「General.rtf」が生成するデーモン「kernel_service」が259200秒(3日)のカウントを終えてからですが、最も早くそのカウントが終わるPST 7日の午前11時(JST 8日 午前4時)になってもKeRangerのC&Cサーバーは生きて暗号鍵を発行しているため、実際に以下の手順でKeRangerを実行させてみました。

The first time it executes, KeRanger will create three files “.kernel_pid”, “.kernel_time” and “.kernel_complete” under ~/Library directory and write the current time to “.kernel_time”. It will then sleep for three days. Note that, in a different sample of KeRanger we discovered, the malware also sleeps for three days, but also makes requests to the C2 server every five minutes.

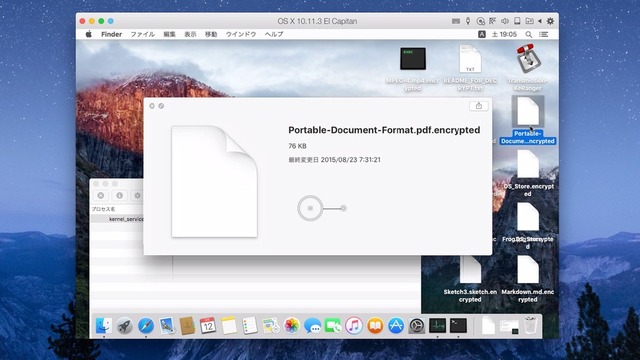

KeRangerとC&Cサーバーへの通信は5分間隔で、既に閉ざされているサーバーもありKeRangerの実行には時間がかかったため検証動画は途中カットしてありますが、Palo Alto Networksのレポート通り、Mac上のほぼ全てのファイルがRSA暗号で「Prefix.encrypted」形式に暗号化され、

- システム環境設定で自動セキュリティアップデートをOFFに

- Transmission v2.90を実行し”kernel_service”を生成

- システム時間を3日以上進める

- KeRangerがRSA-2048暗号を用いてファイルを暗号化するのを待つ

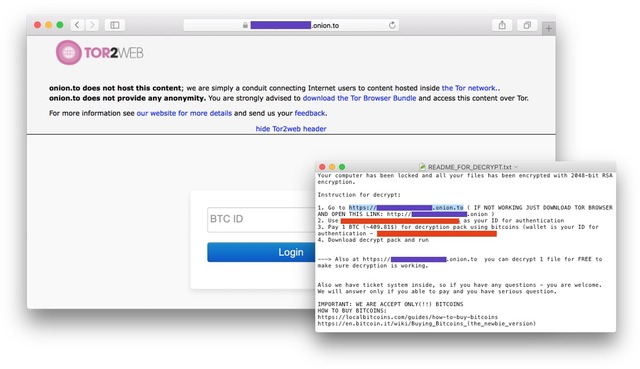

暗号化されたファイルがあるフォルダには唯一が見ることが出来るREADME_FOR_DECRYPT.txtというファイルが生成され、中には「”hoge.onion.to”というURLにアクセスし、認証ID hogehogeでログイン後 1BTC(約400ドル)払えば復号化パックをダウンロードさせる。」と身代金要求が書かれています。

暗号化はMacのモデル名とUUID、C&Cサーバーが発行する乱数などが利用されるため、被害に遭ってしまった場合はTime Machineで復元するしか元に戻す方法はありませんが、KeRangerは今後Time Machineのバックアップファイルも標的にする見込みもあるため、ランサムウェアとしてはかなりMac向けにカスタマイズがなされているようです。

Our analysis suggests the attacker may be trying to develop backdoor functionality and encrypt Time Machine backup files as well. If these backup files are encrypted, victims would not be able to recover their damaged files using Time Machine.

関連リンク

コメント

WeってどこのWeよ?怪しすぎ・・・

$400 払って復号出来るかまでやったら漢。

Winだとランサムウェア被害からの対策が後手に回ってる印象だけど、Mac・OS X界隈はスピーディーでとてもよい。

もともと数が少ないから対策担当も手薬煉引いて待ってるんだろ

仮想ソフトのウィンドウの信号機の4つ目の青色ボタンが気になる

どんな役割するんだ

自分これやられました……

朝起きてから開いたら encrypted の拡張子がついたファイルばかりに

Transmissionダウンロードするんじゃなかった。タイミングというか運がなかったというか、本当にやられた……

当該 Transmission を3月5日に使ってました。

今になってランサムウェアの情報を知ったので焦って調べましたが、とりあえず感染はなさそうです。

avast が 48019194.html で KeRanger-C[Trj] をブロックして見ることができないんですが大丈夫?

*5

キレンジャーとは関係ないけど青ボタンはWindowsで動作するコヒーレンスモードだよ

コヒーレンス モードへの切り替えボタンをウィンドウに搭載

ttp://store.act2.com/parallels-desktop-11-mac-dl-t-vmf.html

コマンドライン版をHomebrewでインストールしてたが消した。

Linuxで使うことにした。

こーどが丸見えなら逆に暗号キー手に入りそうだけどそうでもないのか。