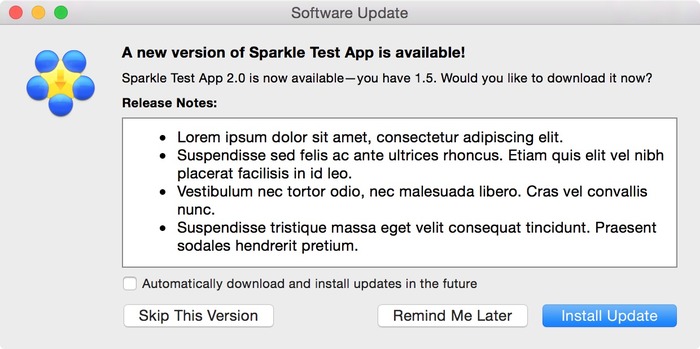

Macのアプリケーションアップデート用フレームワーク「Sparkle」に中間者攻撃が可能な脆弱性が発見されたそうです。詳細は以下から。

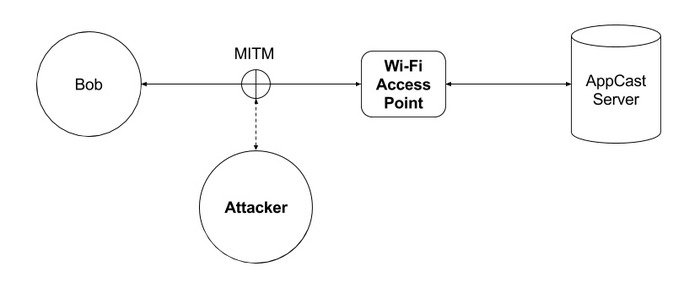

SparkleはMac App Store以外で販売、公開されているアプリをアップデートする際によく利用されているフレームワークですが、このSparkleに中間者攻撃(MITM)の脆弱性が発見されたそうです。

RCE vulnerability hidden inside a lot of different OS X applications, update them ASAP – https://t.co/Lef6EDPmi3 #bugbounty #vulnerability

In short, all applications that use the Sparkle Updater framework and are connecting over HTTP instead of a secure HTTPS connection are vulnerable. Since Sparkle throws an error in case of an invalid SSL certificate by default, it helps to protect against MITM attacks when used wisely.

Vulnerable Security – There’s a lot of vulnerable OS X applications out there.

この脆弱性を発見したのはセキュリティ研究者のRadekさんで、彼はSparkleフレームワークをover HTTPS以外で利用しているアプリに悪意のあるユーザーが任意のコードを実行できる脆弱性を発見、

実際にこの脆弱性を利用して、アプリケーション アップデートとは関係のない任意のJavaScriptコードを実行できることを確認し、実演しています。

To sum up:

- We have a running MITM attack

- We control JavaScript code executed on the client side (we can just open the user’s browser and redirect them to a malicious website with 0day checks)

Vulnerable Security – There’s a lot of vulnerable OS X applications out there.

この脆弱性は既にSparkleに報告され、現地時間1月30日付けで修正されたそうですが、現在でも古いバージョンのSparkleフレームワークを利用しているアプリ(CodaやiTerm, Facebook Origami, Pixelmatr, SequelPro, Tunnelblick, VLCなど)では利用できてしまうため、今後複数のアプリが緊急アップデートされると思われます。

We’ve just released a security update, please run Check for Updates. https://t.co/15h2hfoHzL

Uploaded a BetterTouchTool alpha to fix the Sparkle vulnerability(see https://t.co/sEOzZD5Bhi ).Will soon be on normal update channel too.

UPDATE 30/01/2016

The newest version of the Sparkle Updater is already available, and it addresses described vulnerabilities.

Vulnerable Security – There’s a lot of vulnerable OS X applications out there.

関連リンク

- Open source software update framework for the Mac – Sparkle

- Vulnerable Security – There’s a lot of vulnerable OS X applications out there. – Vulnerable Security

コメント

ホントこういう脆弱性を見つける人凄いな〜