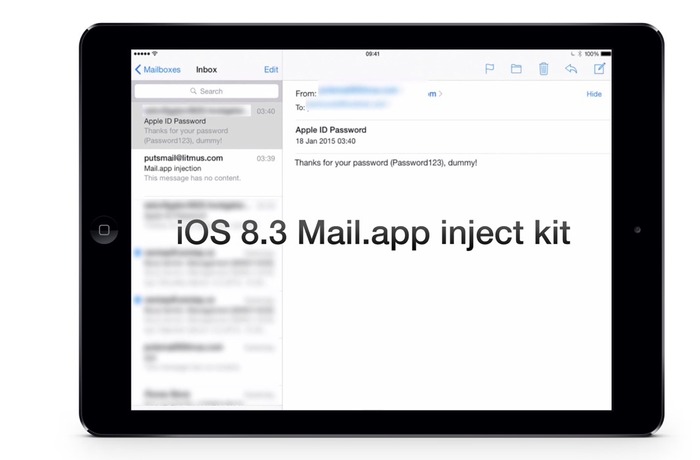

メールアプリの脆弱性を利用してユーザーのパスワードなどを収集することが出来る「iOS 8.3 Mail.app inject kit」がGitHubで公開されています。詳細は以下から。

この脆弱性はiOS 8のメールアプリが「<meta http-equiv=”refresh”>」を無視しないために発生し、発見者のJan Soucekさんによれば、この脆弱性と簡単なHTML&CSSを利用してユーザーのパスワードを収集することも可能。

My first GitHub repo is up. Hooray! Now go, Apple, and fix the bug 😉 https://t.co/nw2IXGx80U

Back in January 2015 I stumbled upon a bug in iOS’s mail client, resulting in HTML tag in e-mail messages not being ignored.

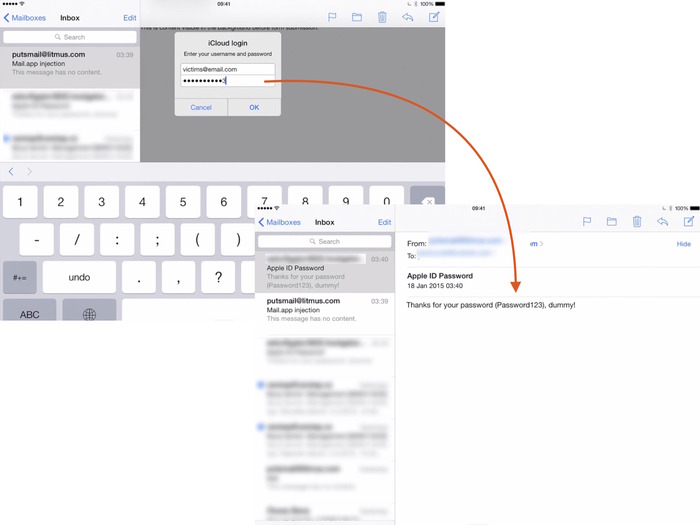

This bug allows remote HTML content to be loaded, replacing the content of the original e-mail message. JavaScript is disabled in this UIWebView, but it is still possible to build a functional password “collector” using simple HTML and CSS.

[jansoucek/iOS-Mail.app-inject-kit – GitHub]

Jan Soucekさんは「今年1月にこの不具合を発見しAppleに報告(Radar #19479280)したが、iOS 8.1.2から修正されずに放置されているため、このPoCを公開することを決めた」としてGitHubにExploit Codeを公開しており、

Proof-of-concept of iOS’s Mail.app 0day exploit: https://t.co/jI6NpR0HdC http://t.co/gfup9o97nY

It was filed under Radar #19479280 back in January, but the fix was not delivered in any of the iOS updates following 8.1.2. Therefore I decided to publish the proof of concept code here.

[jansoucek/iOS-Mail.app-inject-kit – GitHub]

1月に公開したデモ動画には(YouTube再生限定) iCloudログインの画面をHTMLフレームワークFramework7

関連リンク:

- Proof-of-concept: iOS 8.3 Mail.app attack – YouTube

- jansoucek/iOS-Mail.app-inject-kit – GitHub

コメント