Trend MicroがmacOSを標的とした新しいバックドア型マルウェア「OSX_OCEANLOTUS.D」の情報を公開しています。詳細は以下から。

![]()

Trend Micro Inc.は現地時間2018年04月04日、macOSを標的とした新しいバックドア型のマルウェア「OSX_OCEANLOTUS.D」を利用した攻撃が確認されたとして、TrendLabsのJaromir Horejsiさんが同社のブログでその情報を公開しています。

New MacOS Backdoor Linked to OceanLotus Found – https://t.co/hGTXRvyZHu

— JaromirHorejsi (@JaromirHorejsi) 2018年4月4日

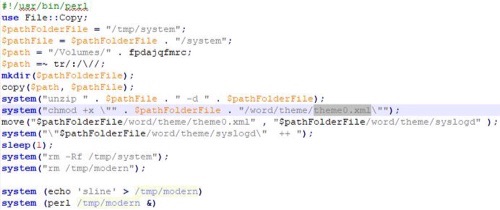

We identified a MacOS backdoor (detected by Trend Micro as OSX_OCEANLOTUS.D) that we believe is the latest version of a threat used by OceanLotus (a.k.a. APT 32, APT-C-00, SeaLotus, and Cobalt Kitty). […] The attackers behind OSX_OCEANLOTUS.D target MacOS computers which have the Perl programming language installed.

The MacOS backdoor was found in a malicious Word document presumably distributed via email.New MacOS Backdoor Linked to OceanLotus Found – TrendLabs Security Intelligence Blog

OSX_OCEANLOTUS.DはAPT32などとして知られるOceanLotusが人権団体やメディア、研究所、海上建設会社などをターゲットした攻撃に利用されており、MicrosoftのWordドキュメントを装いメールに添付され広がっているそうで、ユーザーにマクロの実行を許可させるとWrodドキュメントを介してMach-Oファイル(theme0.xml)を実行し、

Backdoor analysis

The main loop of the backdoor has two main functions, infoClient and runHandle. infoClient is reponsible for collecting OS info, submitting this info to its C&C servers (the servers are malicious in nature), and receiving additional C&C communication information. Meanwhile, runHandle is responsible for the backdoor capabilitiesNew MacOS Backdoor Linked to OceanLotus Found – TrendLabs Security Intelligence Blog

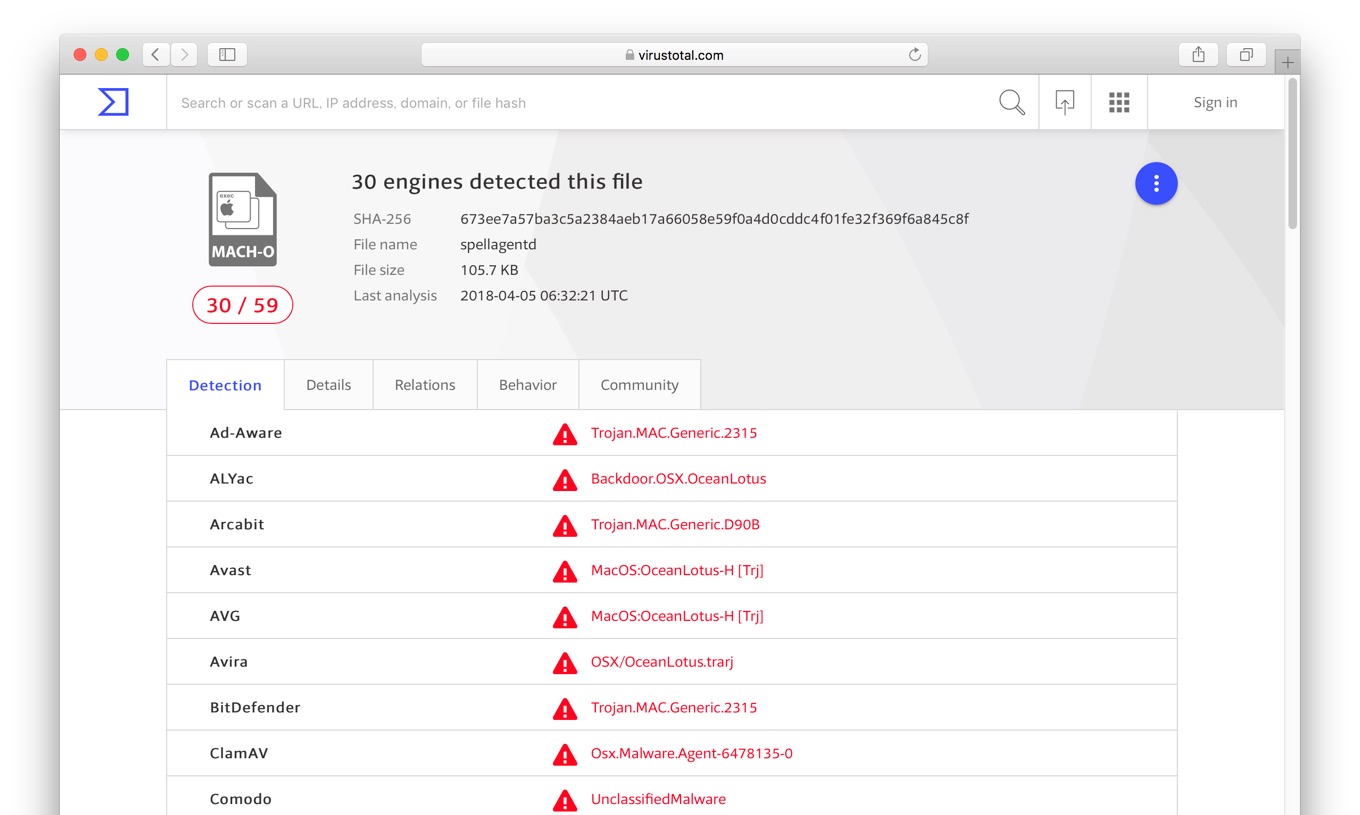

Mac内にあるユーザーデータを集めバックドアを作成、C&Cサーバーとの通信を始めるそうですが、既にTrend Microはじめ複数のセキュリティエンジンが対応しているので、セキュリティアプリを利用されている方はVirusTotalでチェックしてみて下さい。

Indicators of Compromise

- Delivery document (W2KM_OCEANLOTUS.A) – VirusTotal

- Dropper (OSX_OCEANLOTUS.D) – VirusTotal

- Backdoor (OSX_OCEANLOTUS.D) – VirusTotal

- New MacOS Backdoor Linked to OceanLotus Found – TrendLabs Security Intelligence Blog

コメント