ウイルス対策ソフト「ClamAV v0.99.2」以前のバージョンに悪意のあるユーザーが認証無くリモートからデバイスをDoS状態にすることが出来る脆弱性が発見され、開発チームがアップデートを求めています。詳細は以下から。

![]()

Clam AntiVirus(以下、ClamAV)はLinuxやBSD, macOSなどクロスプラットフォームに対応したオープンソースのウイルス対策ソフトですが、このClamAVシリーズのv0.99.2以前のバージョンに悪意のあるユーザーがリモートから対象デバイスをDoS(Denial of Service)状態に陥れることが出来る脆弱性が発見されたとして、CiscoのエンジニアでClamAVのメンテナンスを担当しているJoel Eslerさんがユーザーに対しアップデートを求めています。

Seems to be a big issue with release. Users are looking for help…https://t.co/aBlQ3WmVMA

…is there a status page?— Adam Gresh (@CbmAdamzg) 2018年1月26日

CVE-2017-12374

1. ClamAV UAF (use-after-free) Vulnerabilities

The ClamAV AntiVirus software versions 0.99.2 and prior contain a vulnerability that could allow an unauthenticated, remote attacker to cause a denial of service (DoS) condition on an affected device.ClamAV 0.99.3 has been released! – ClamAV blog

この脆弱性はクラウドサービスを提供する米Salesforce社のチームにより発見され、CVEベースで合計7件におよび、現地時間2018年01月25日にリリースされたClamAV v0.99.3で修正されたそうですが、

- CVE-2017-12374 : ClamAV UAF (use-after-free) Vulnerabilities

- CVE-2017-12375 : ClamAV Buffer Overflow Vulnerability

- CVE-2017-12376 : ClamAV Buffer Overflow in handle_pdfname Vulnerability

- CVE-2017-12377 : ClamAV Mew Packet Heap Overflow Vulnerability

- CVE-2017-12378 : ClamAV Buffer Over Read Vulnerability

- CVE-2017-12379 : ClamAV Buffer Overflow in messageAddArgument Vulnerability

- CVE-2017-12380 : ClamAV Null Dereference Vulnerability

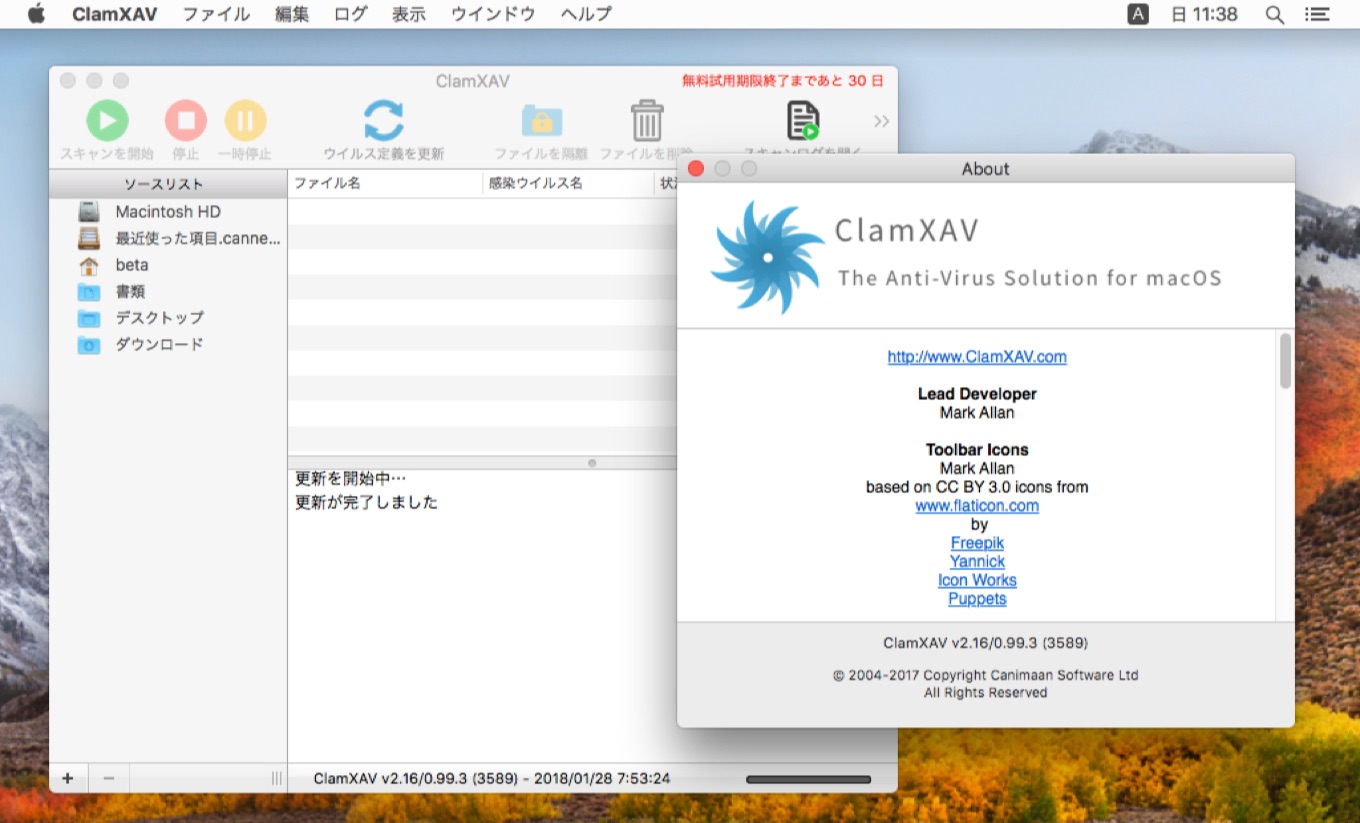

2015年にCanimaan Software Ltdへライセンスが譲渡され、有償化されたmacOS版ClamAV「ClamXAV」についても、これらの脆弱性を修正した「ClamXAV v2.16/0.99.3」を昨日(26日)にリリースしたそうなので、ユーザーの方はアップデートを行うことをお勧めします。

Yes update released yesterday

— ClamXAV (@ClamXAV) 2018年1月27日

- ClamAV 0.99.3 has been released! – ClamAV blog

- Effective, trusted anti-virus and malware scanner for macOS – ClamXAV

コメント

ClamXAVのようなマルウェアまみれのソフトを説明もなしに紹介するのはやめて欲しい

そうなの?無償の時は平気で使ってたけどね