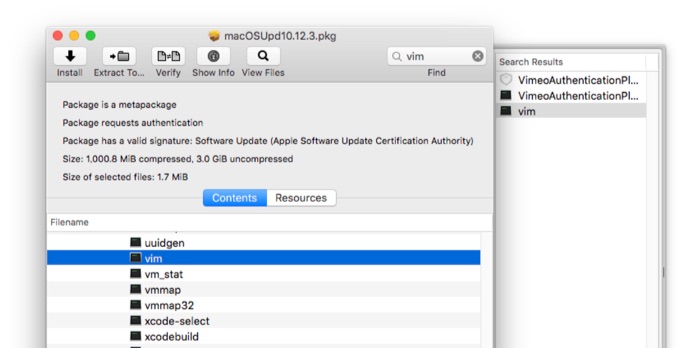

AppleがmacOS Sierra 10.12.3で任意のコードが実行されてしまうVimの脆弱性(CVE-2016-1248)を修正したと発表しています。詳細は以下から。

![]()

Appleは本日、プレビューやMacBook Pro Late 2016のグラフィックスの不具合を修正した「macOS Sierra 10.12.3」を公開しましたが、この中にはVimで任意のコードが実行されてしまう脆弱性が修正されているそうです。

Vim

Available for: macOS Sierra 10.12.2

Impact: Opening a maliciously crafted file may lead to unexpected application termination or arbitrary code execution

Description: An input validation issue existed in modelines. This was addressed through improved input validation.CVE-2016-1248: Florian Larysch

About the security content of macOS Sierra 10.12.3 – Apple Support

この脆弱性の識別子は「CVE-2016-1248」で、昨年11月24日に公開されたVim patch 8.0.0056で修正されているので、Vimユーザーの方はアップデートをお勧めします。

- About the security content of macOS Sierra 10.12.3 – Apple Support

- JVNDB-2016-005938 – JVN iPedia

- vim/neovim に任意のコード実行の可能性 ( CVE-2016-1248 ) – vim-jp

コメント

ターミナル使っててちょっとファイルを編集したい時、/etc配下のファイルをいじる時など地味〜に必要なvimというかvi。

任意のコードが実行される、ってそりゃヤバいな、って思って元記事追っかけたけど

ちょっと違うんじゃね?

設定ファイルをパースするvimのコードに問題があって、設定ファイル中に実行ファイルを指定すれば、起動させる事が出来るってのは分かったけど、sodoで起動した場合を除け

ば大した事は出来ない。

#自分のホームディレクトリ以下の情報が流出したり消される程度。

本当に設定ファイルが書き換えられていたならばvimがどうこう言う以前に、そのmacは

既に乗っ取られてるだろうな。