OS X上で動作しスクリーンショットやキー入力情報などを盗み出すバックドア型マルウェア「Backdoor.OSX.Mokes」が発見され、Kaspersky Labが注意を呼びかけています。詳細は以下から。

![]()

Kaspersky LabのStefanさんらは現地時間9月7日、クロスプラットフォームに対応しOS X上でも動作し、スクリーンショットやキー入力情報などを盗み出すバックドア型マルウェア「Backdoor.OSX.Mokes」を発見したと発表しています。

Just posted "The Missing Piece – Sophisticated OS X Backdoor Discovered" (cross-platform) #malware #apple #osx #blog https://t.co/9eXQqScmox

— stefan ortloff (@googijh) 2016年9月7日

Back in January this year we found a new family of cross-platform backdoors for desktop environments. After the discovery of the binaries for Linux and Windows systems, we have now finally come across the OS X version of Mokes.A. It is written in C++ using Qt, a cross-platform application framework, and is statically linked to OpenSSL. This leads to a filesize of approx. 14MB. Let’s have a look into this very fresh sample.

The Missing Piece – Sophisticated OS X Backdoor Discovered

Backdoor.OSX.Mokesの特徴

Backdoor.OSX.Mokesは今年1月に発見されたクロスプラットフォーム対応のマルウェア「Backdoor.Win32.Mokes」「Backdoor.Linux.Mokes」のMac版で、以下の様な特徴を持っているそうです。

- スクリーンショットやオーディオ・ビデオ、Officeの書類、キー入力情報を盗み出す

- Backdoor.OSX.Mokesは感染したMac上で任意のコマンドを実行可能

- C&Cサーバーとの通信はAES-256-CBCで暗号されている

- QtとC++で構成され、OpenSSLにリンクしWindows/OS X/Linuxに上で動作する

Setup

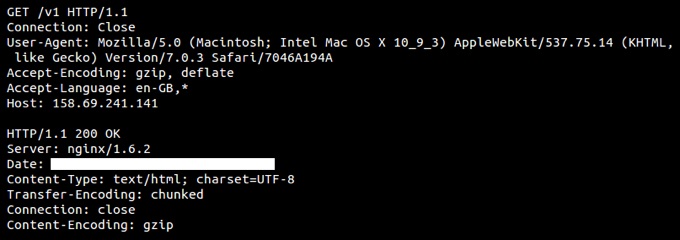

このマルウェアは既に実行ファイル形式で広まっており、実行されるとApp StoreやDock, Skype, Dropbox, Google Chrome, Firefoxアプリの中に自分のコピーを植え付けUser-Agentを偽装し、C&Cサーバーとの接続を図るそうです。

- $HOME/Library/App Store/storeuserd

- $HOME/Library/com.apple.spotlight/SpotlightHelper

- $HOME/Library/Dock/com.apple.dock.cache

- $HOME/Library/Skype/SkypeHelper

- $HOME/Library/Dropbox/DropboxCache

- $HOME/Library/Google/Chrome/nacld

- $HOME/Library/Firefox/Profiles/profiled

対策

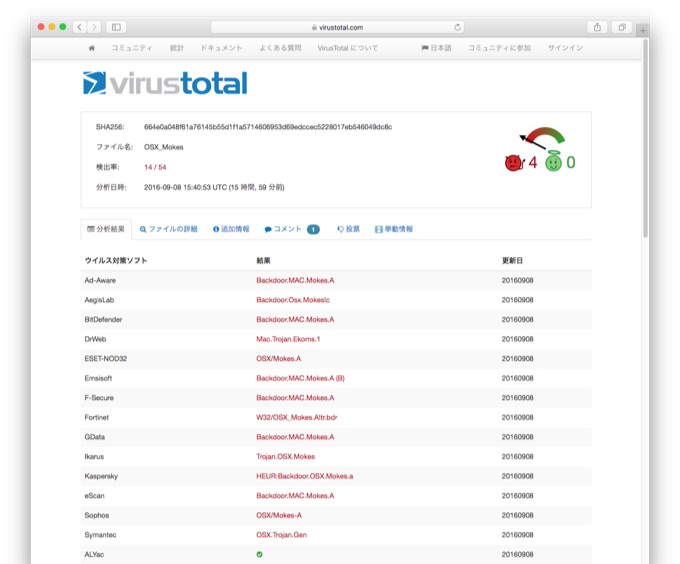

Backdoor.OSX.Mokesの感染経路は悪意のある攻撃者からのメッセージなどで、Kasperskyは既に検体ファイルをVirusTotalに登録し、複数のマルウェア対策アプリがこのマルウェアの検出に対応しているので、気になる方は対応のアプリを使ってみてください。

- The Missing Piece – Sophisticated OS X Backdoor Discovered – Securelist

- OSX_Mokes – VirusTotal

コメント