Adobeが Adobe Flash Player 14.0.0.145をリリースしています。詳細は以下から。

It’s Patch Tuesday for July 2014: #Adobe #Flash Player updates now available (ASPB14-17) – Details @ http://t.co/RbsWIjvVIp

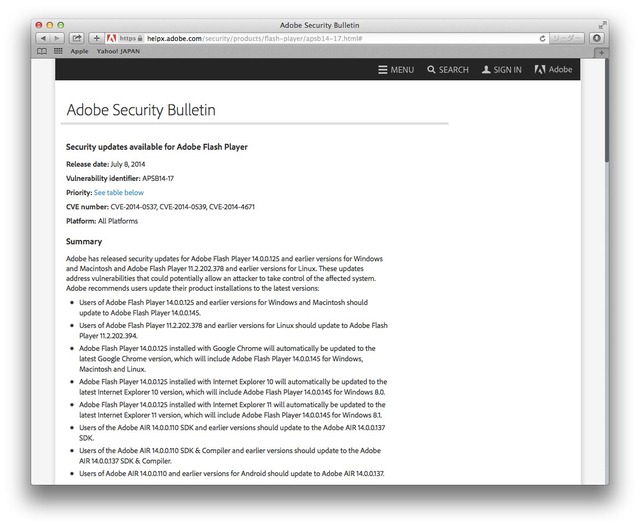

Adobe は「ユーザーが悪意のある第三者(攻撃者)が作成したコンテンツを開かせることで、ユーザーのシステムを制御出来るようにする脆弱性が発見された」として、この脆弱性に対処したAdobe Flash Player 14.0.0.145を配布しています。

These updates address vulnerabilities that could potentially allow an attacker to take control of the affected system. Adobe recommends users update their product installations to the latest versions.

この脆弱性(APSB14-17)はGoogleのセキュリティエンジニアMichele さんによって発見され自身のブログでコンセプトコードを公開しています。

Presenting #RosettaFlash, a tool for manipulating SWF files in order to abuse JSONP endpoints — http://t.co/l0N1kmLc5W

JSONP関連の脆弱性については、発見者であるGoogleの情報セキュリティエンジニアが同日、自身のブログで詳しい情報とコンセプト実証ツールを公開した。同ツールでは脆弱性のあるJSONPエンドポイントに対してクロスサイトリクエストフォージェリ(CSRF)攻撃を仕掛けて同一生成元ポリシーをかわし、センシティブな情報を引き出すことが可能だという。

[Adobe、Flash Playerの更新版公開 JSONP関連の深刻な脆弱性が発覚 – iTmedia]

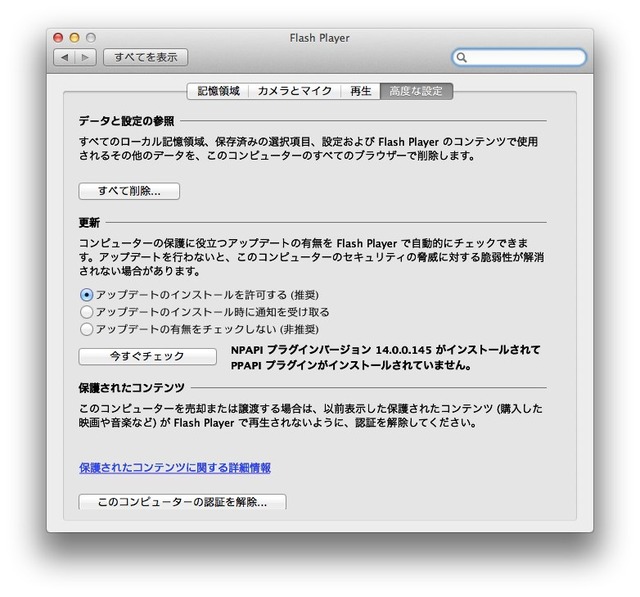

Adobeは最も深刻な脆弱性(Critical – Severity ratings)としてMacやWindows向けにAdobe Flash Player 14.0.0.145とAdobe AIR 14.0.0.137、Linux向けに11.2.202.394を配布しているので、Macの場合はシステム環境設定のFlash PlayerやAdobe Flash Playerの配布サイトから更新してください。

関連リンク:

・一部のMacでAdobe Flash Player(14.0.0.125)にアップデート出来ない不具合

・Adobe Flash Player の脆弱性対策について(APSB14-17)(CVE-2014-4671等) – IPA

コメント

miki.itの記事の The attack scenario 読んだ感じだとJSONPのcallbackが英数字縛りで、RosettaFlashを使って任意のswfをそれに変換する事で、任意のswfを渡して実行できるというAdobeもびっくりな迂回方法だ…

ttps://github.com/mikispag/rosettaflash