Wordドキュメントを装い実行されるとバックドアを作成しユーザーデータを盗み出す「OceanLotus」の亜種が確認されているそうです。詳細は以下から。

![]()

ネットワークセキュリティベンダーPalo Alto NetworksのUnit 42ブログによると、2015年に発見されたWindows/Macを標的としたトロイの木馬型マルウェア「OceanLotus」の亜種が新たに今年5月から活動していることが確認されたそうです。

#Unit42 discovers new and improved macOS backdoor from OceanLotus https://t.co/wbquUG77Ce

— Unit 42 (@Unit42_Intel) 2017年6月22日

Recently, we discovered a new version of the OceanLotus backdoor in our WildFire cloud analysis platform which may be one of the more advanced backdoors we have seen on macOS to date. This iteration is targeted towards victims in Vietnam and still maintains extremely low AV detection almost a year after it was first discovered.[…]While there seem to be similarities to an OceanLotus sample discovered in May 2015, a variety of improvements have been made since then.

The New and Improved macOS Backdoor from OceanLotus – Palo Alto Networks Blog

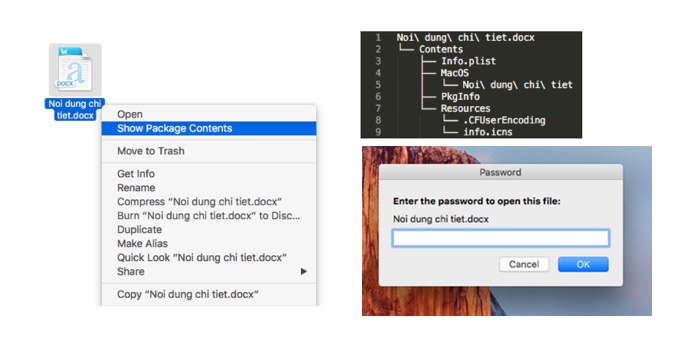

OceanLotusの亜種の感染経路はメールに添付されたzipファイルで、中には実行ファイルを装ったWord(.docx)が含まれており、実行されると保護されたWordドキュメントを模してユーザーパスワードを要求し、実行ファイルをシステム内にコピーするそうで、

その後OceanLotusの亜種はUIDをチェックし、そのユーザー権限で利用可能なフォルダにコピーを作成し、ユーザーのデータを集めバックドアを作成、C&Cサーバーとの通信を始めるそうでが、

Apple has already updated the macOS protection systems to address this variant of OceanLotus.

The New and Improved macOS Backdoor from OceanLotus – Palo Alto Networks Blog

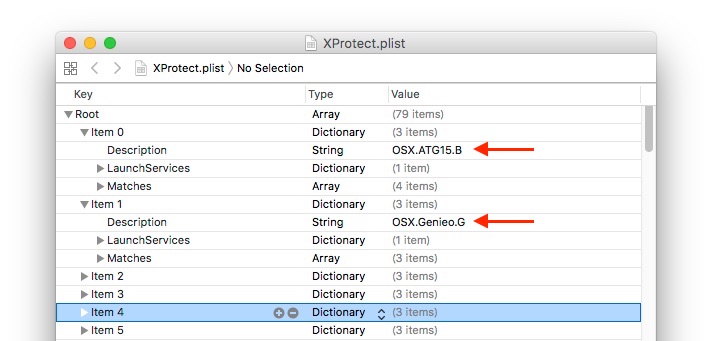

このマルウェア(Wordドキュメント)はベトナム語を使用するユーザーをターゲットにしており、Appleは現地時間2017年06月06月に公開したXProtect v2092で同マルウェアを「OSX.ATG15.B」としてブロックしています。

感染チェック

Appleは既にこのマルウェアの実行をブロックしていますが、他のVirusTotalに登録されているどのウィルス検出エンジンも06月20日の段階ではOceanLotusを検出出来ない状態にあったようで、22日頃から各ベンダーが対応してきたようなので、気になる方は以下の情報をチェックしてみて下さい。

APT32.OceanLotus for MacOS, running under user privilege, triggered in my MacOS analysis framework and 0/52 on VT. https://t.co/JggUjg90bR pic.twitter.com/EQIq9oCmHe

— PhD. Phuc (@phd_phuc) 2017年6月20日

Indicators of Compromise

- Noi dung chi tiet.zip – Virustotal

- Info.plist – Virustotal

- Noi dung chi tiet – Virustotal

- PkgInfo – Virustotal

- .CFUserEncoding – Virustotal

- info.icns – Virustotal

実行ファイルなどがコピーされるフォルダ

- UID == 0(スーパーユーザー)

- /Library/LaunchDaemons/com.apple.mtmfsd.plist

- /Library/TimeMachine/bin/mtmfs

- UID > 0

- ~/Library/LaunchAgents/com.apple.openssl.plist

- ~/Library/OpenSSL/0000-<segmented MD5 hash>/servicessl

通信するC&Cサーバー

- call[.]raidstore[.]org

- technology[.]macosevents[.]com

- press[.]infomapress[.]com

- 24h[.]centralstatus[.]net

- 93.115.38.178

- The New and Improved macOS Backdoor from OceanLotus – Palo Alto Networks Blog

コメント

「実行ファイルを装ったWord(.docx)」っていうのは、実際、どういうものなんでしょうか。(どっちかというとWordを装った実行ファイルな気がしますが)

拡張子がdocxならワードが起動しそうなものですが、そうじゃないんでしょうね。それともワードのマクロウィルスなんでしょうか。さっぱりわからんです。

だいたい実行ファイルって何なのでしょうか。アプリケーション?でも見た目はワード?しかも拡張子ちゃんとしてる?カスタムアイコン貼り付けてるの?どうしてワードが開かないの?えっ開いてるの?

私のウィルスに対する認識ってこんなもんです。

有用な記事ですが、C&Cサーバのドメイン表記が説明なしに正規表現みたく書かれていて困惑しますね。

元記事もそうなってるので、本当に判ってて書いているのかどうか疑問です。

以下の表現だとorgの前のピリオドが要るのか要らないのか判らないですが、無ければ通るはずがないでしょう。ここの[]は要りません。

call[.]raidstore[.]org